二进制程序动态污点分析方法及装置.pdf

春波****公主

亲,该文档总共11页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

二进制程序动态污点分析方法及装置.pdf

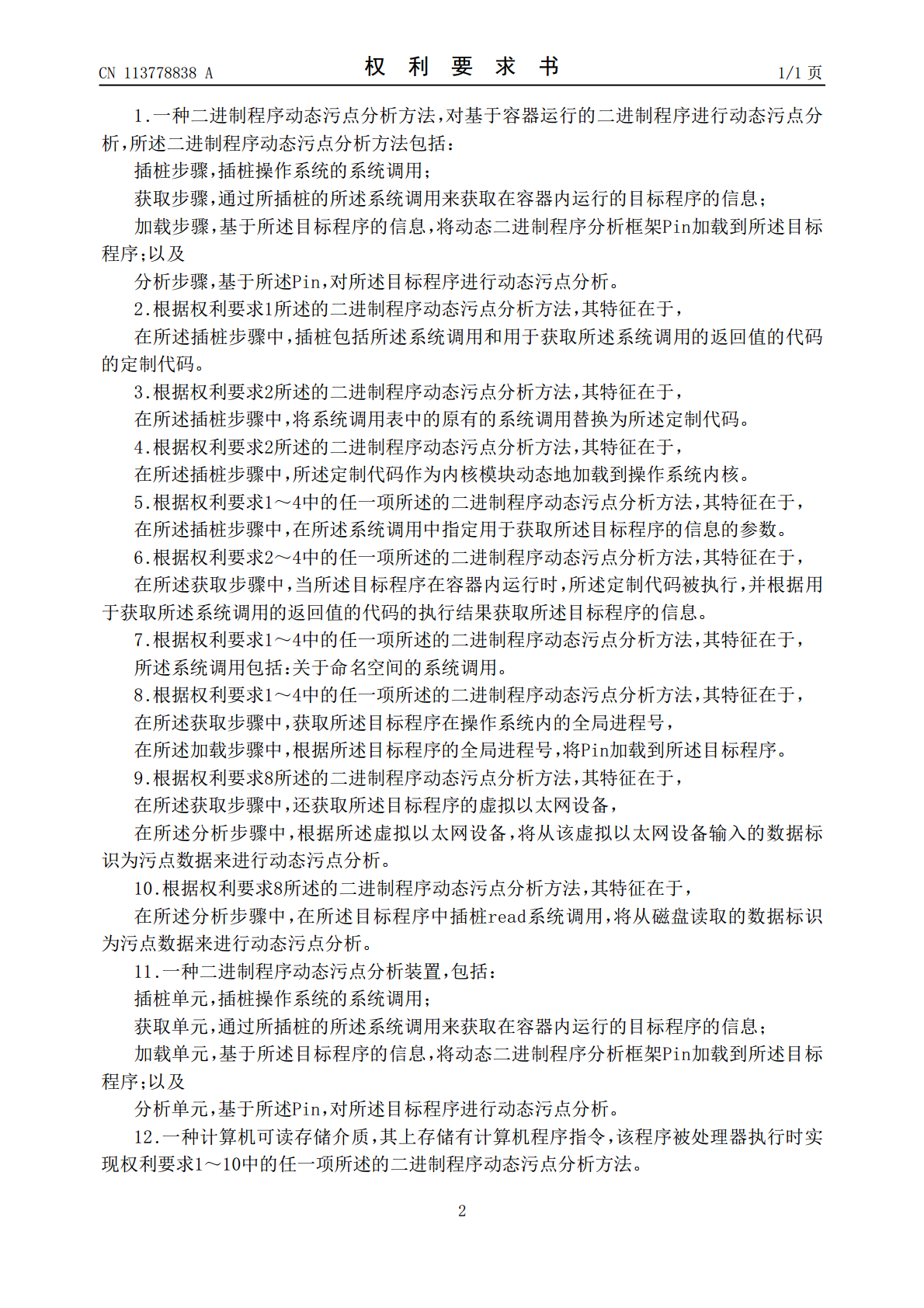

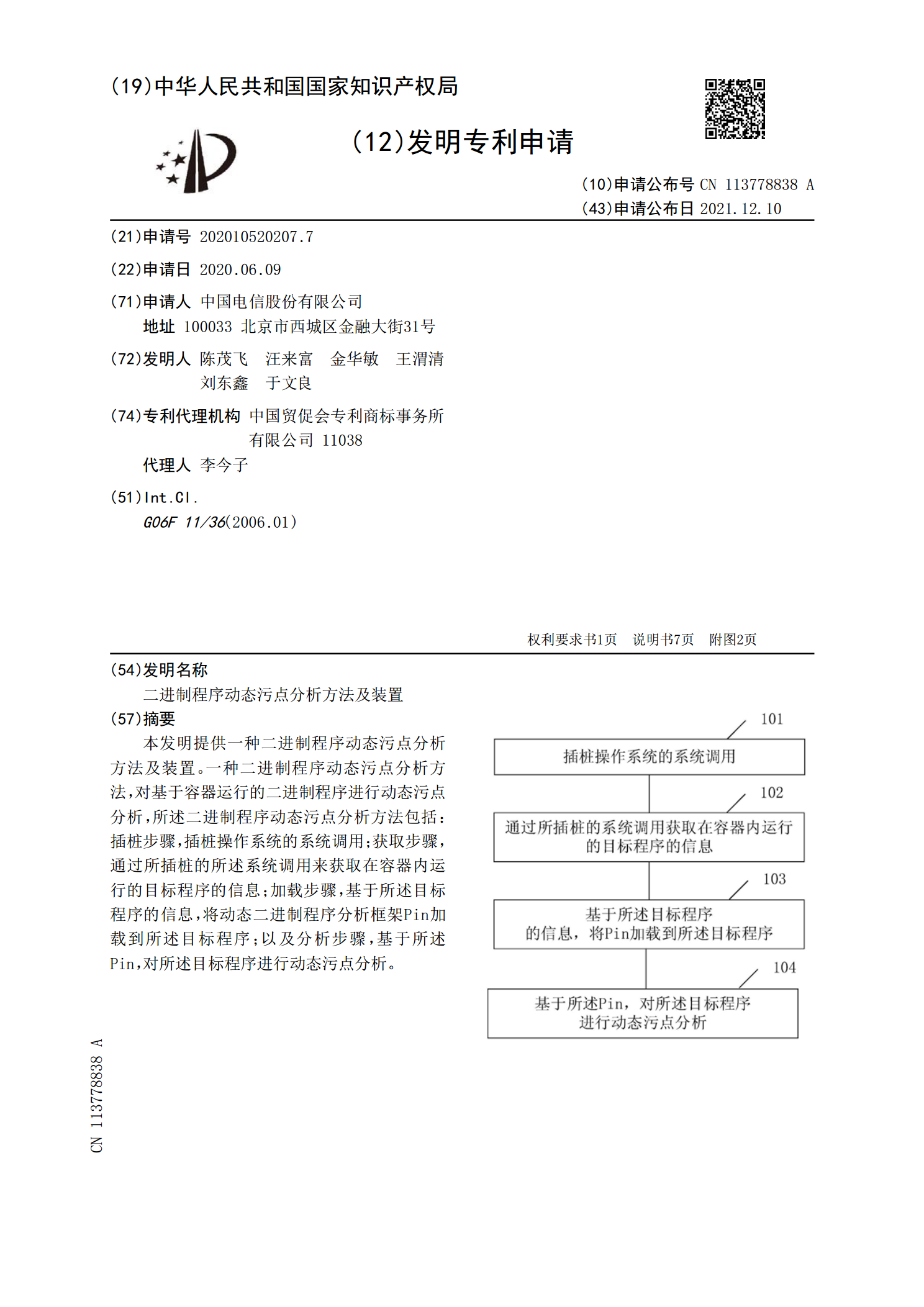

本发明提供一种二进制程序动态污点分析方法及装置。一种二进制程序动态污点分析方法,对基于容器运行的二进制程序进行动态污点分析,所述二进制程序动态污点分析方法包括:插桩步骤,插桩操作系统的系统调用;获取步骤,通过所插桩的所述系统调用来获取在容器内运行的目标程序的信息;加载步骤,基于所述目标程序的信息,将动态二进制程序分析框架Pin加载到所述目标程序;以及分析步骤,基于所述Pin,对所述目标程序进行动态污点分析。

基于动态污点分析的二进制程序导向性模糊测试方法.docx

基于动态污点分析的二进制程序导向性模糊测试方法一、引言随着信息安全问题的日益严峻,软件漏洞扫描和安全测试技术逐渐成为了计算机科学领域中一个非常重要的研究方向。而模糊测试是其中最为有效的一种方法。在传统的模糊测试中,一个测试用例会被自动产生并输入到目标程序中,从而测试目标程序的稳定性,但这种方法往往无法对程序中的漏洞进行检测。为此,提高模糊测试的有效性和精度逐渐成为模糊测试研究的重点,本文介绍了一种基于动态污点分析的二进制程序导向性模糊测试方法,可以提高测试效率和准确性。二、相关工作在传统的模糊测试中,测试

面向动态污点分析技术的二进制程序分析与漏洞挖掘研究.docx

面向动态污点分析技术的二进制程序分析与漏洞挖掘研究随着互联网技术的快速发展,越来越多的二进制程序应用于各种应用场景,但是由于缺乏有效的安全机制,这些程序经常会面临各种安全挑战。因此,针对二进制程序分析与漏洞挖掘变得越来越重要。本文将着重讨论面向动态污点分析技术的二进制程序分析与漏洞挖掘的相关研究。一、动态污点分析技术动态污点分析技术是一种基于指令级别的程序追踪分析方法,可以用于追踪对于程序操作的每一个变量。其主要思想是在程序运行时跟踪进程中的数据流,并标记数据流的污点状态。通过将污点状态从执行的起点传递到

二进制程序的动态符号化污点分析的中期报告.docx

二进制程序的动态符号化污点分析的中期报告动态符号化污点分析(DynamicSymbolicTaintAnalysis),简称DSTA,是一种常用的二进制程序分析技术,能够检测程序运行时的数据流向与污点传播,进而发现程序中隐藏的安全漏洞。本报告为DSTA在实际应用中的中期报告,介绍了DSTA的基本原理、研究现状以及我们研究中的进展。一、DSTA基本原理DSTA基于符号执行(SymbolicExecution)和污点分析(TaintAnalysis)技术,它能够在执行二进制程序时跟踪指定的输入数据(即污点),

面向动态污点分析技术的二进制程序分析与漏洞挖掘研究的任务书.docx

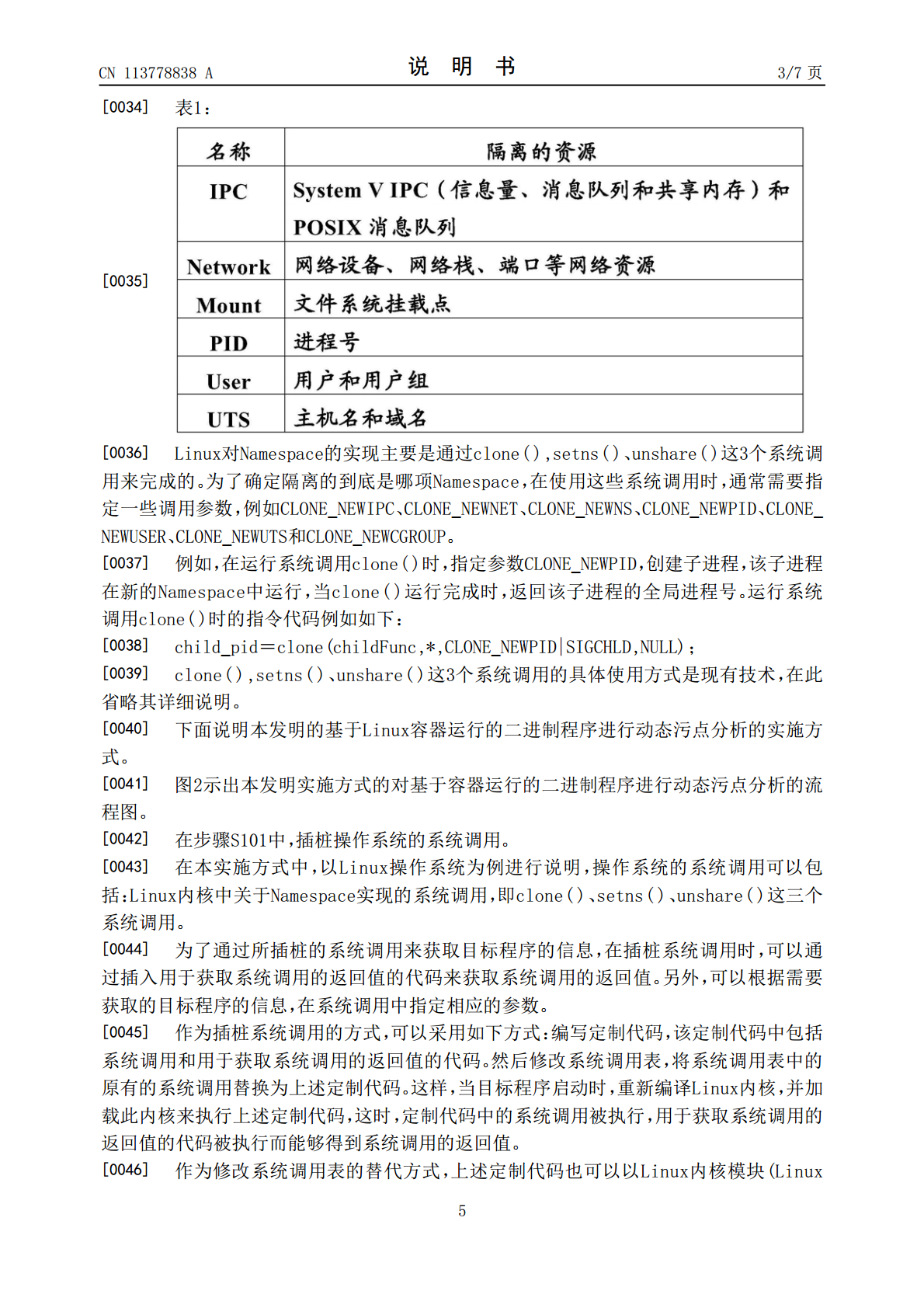

面向动态污点分析技术的二进制程序分析与漏洞挖掘研究的任务书任务书一、任务背景随着信息化和互联网技术的快速发展,计算机软件变得越来越复杂,也越来越难以保证其安全性。在过去的十年中,越来越多的漏洞被发现并且被利用,从而对计算机系统的安全造成了很大的威胁。为了确保软件的安全性,需要开发出一些有效的漏洞挖掘技术,对软件进行全面的安全检查和分析。动态污点分析是一种通过运行软件来检测和防止恶意软件攻击的技术。它可以在软件运行时监视程序的输入和输出,查看是否存在恶意的输入。如果发现输入中含有恶意代码,则可以及时作出反应