一种基于攻击图的渗透测试攻击路径选择方法及系统.pdf

猫巷****松臣

亲,该文档总共13页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

一种基于攻击图的渗透测试攻击路径选择方法及系统.pdf

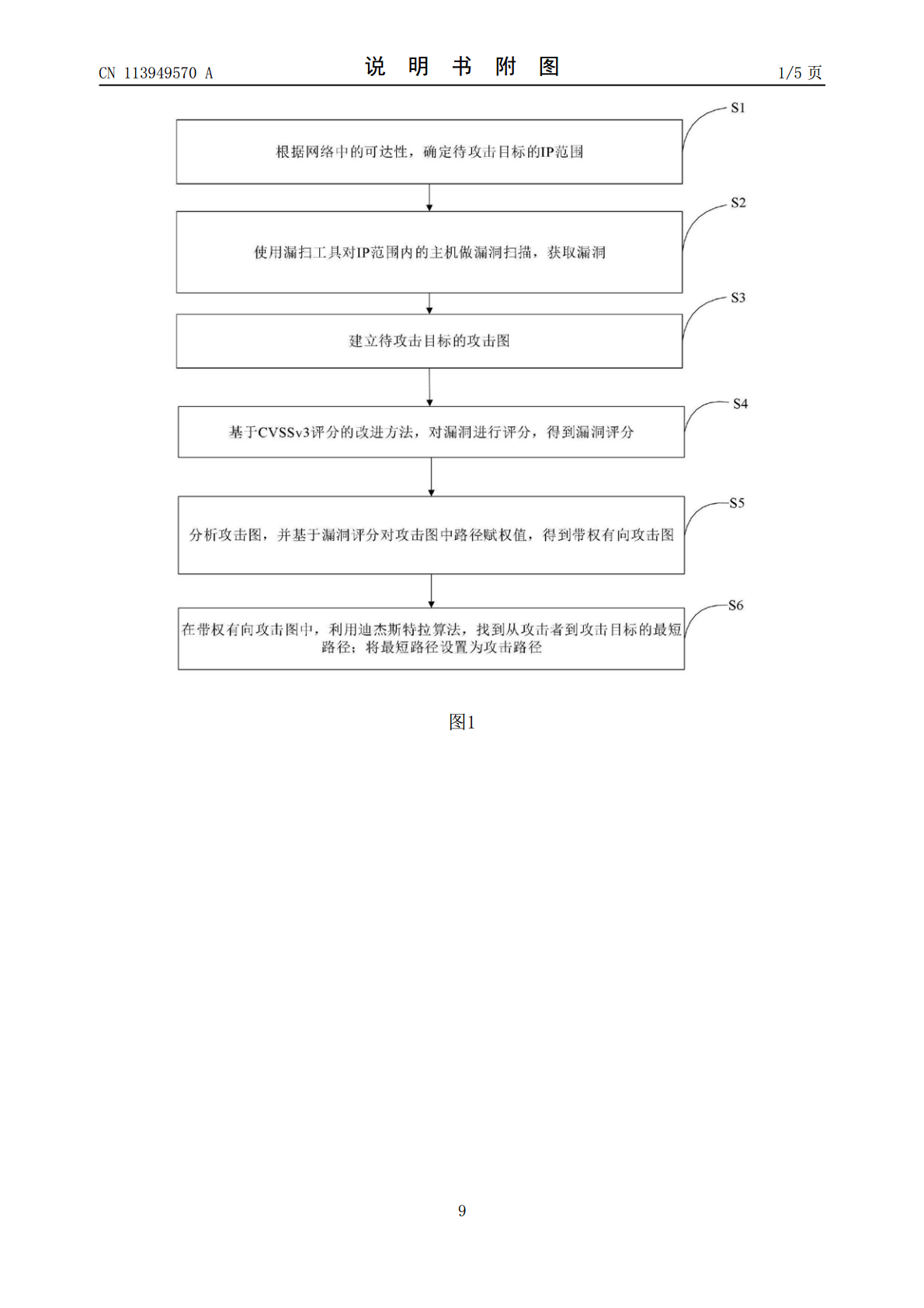

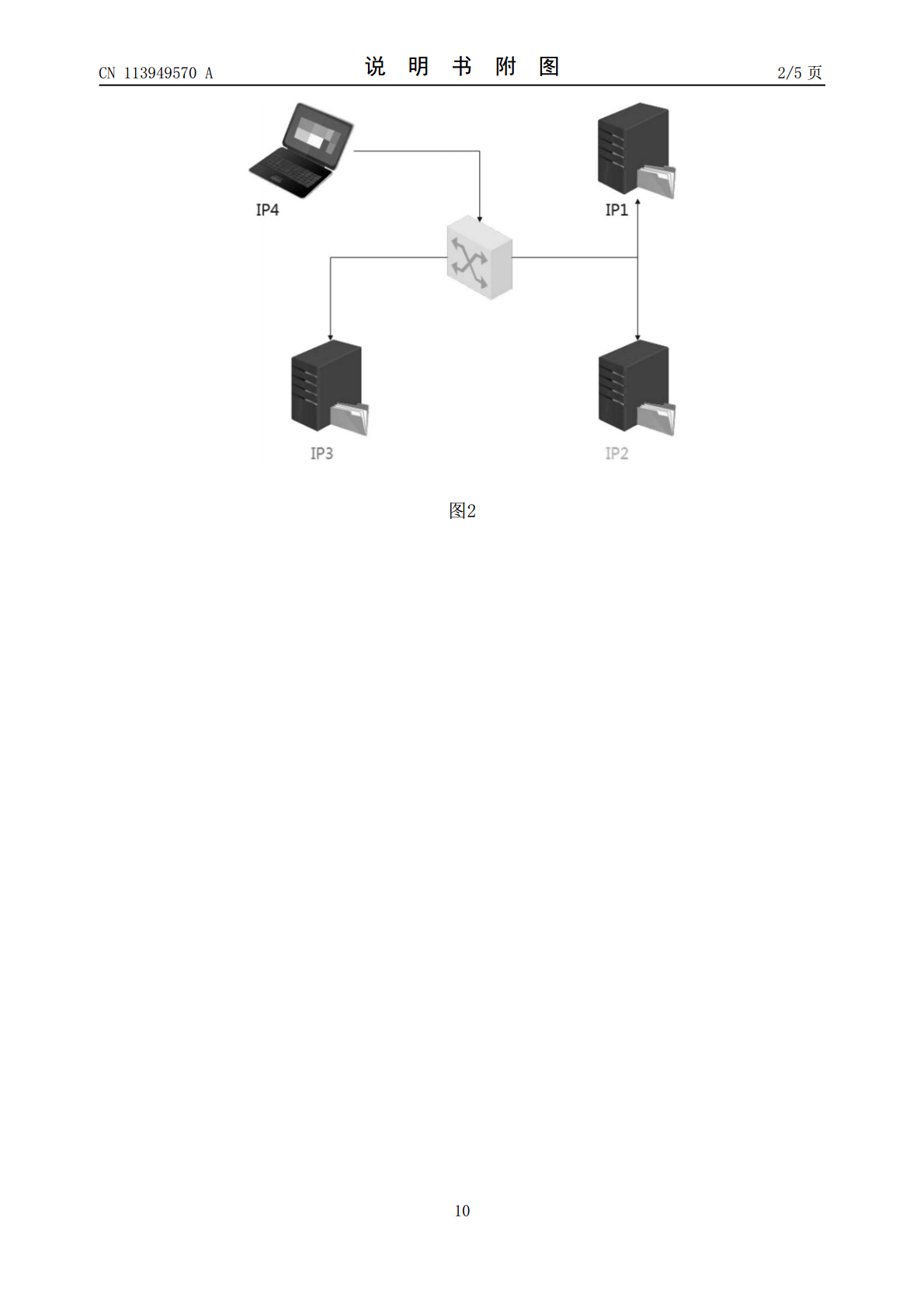

本发明涉及一种基于攻击图的渗透测试攻击路径选择方法及系统,其方法包括:S1:根据网络中的可达性,确定待攻击目标的IP范围;S2:使用漏扫工具对IP范围内的主机做漏洞扫描,获取漏洞;S3:建立待攻击目标的攻击图;S4:基于CVSSv3评分的改进方法,对漏洞进行评分,得到漏洞评分;S5:分析攻击图,并基于漏洞评分对攻击图中路径赋权值,得到带权有向攻击图;S6:在带权有向攻击图中,利用迪杰斯特拉算法,找到从攻击者到攻击目标的最短路径;将最短路径设置为攻击路径。本发明提供的方法,结合了攻击图、迪杰斯特拉算法和改进

基于低代价攻击图的渗透测试方法研究.docx

基于低代价攻击图的渗透测试方法研究基于低代价攻击图的渗透测试方法研究摘要:渗透测试作为网络安全领域中的一项重要技术,旨在通过模拟真实黑客攻击行为,评估网络系统的安全性,并找出潜在的安全漏洞。本文针对传统渗透测试方法中需投入大量成本和时间的问题,提出了一种基于低代价攻击图的渗透测试方法。通过详细的介绍攻击图的概念和构建过程,分析了该方法的优势和应用场景,并提出了具体的实施步骤。最后通过实例进行验证,验证结果表明该方法可以快速发现系统存在的安全漏洞,且较之传统方法具有较低的成本和时间。关键字:渗透测试;攻击图

基于攻击图的渗透测试系统设计与实现的任务书.docx

基于攻击图的渗透测试系统设计与实现的任务书任务书一、任务背景随着互联网技术的飞速发展,网络攻击风险逐渐增加,安全问题成为企业甚至是个人的一个重大问题。尽管目前有各类网络安全产品,但攻击者使用的技术也在不断进化,很多漏洞得到修复后,又会出现新的漏洞。因此,只有持续地保持警惕,及时发现新的漏洞和弱点,采取及时有效的措施来提高网络安全防护能力,才能够避免此类事件发生。渗透测试是保障组织网络安全防御能力的一个强有力的手段。渗透测试可帮助组织发现和解决各种安全威胁,以及寻找潜在的安全风险。基于攻击图的渗透测试系统设

基于低代价攻击图的渗透测试方法研究的开题报告.docx

基于低代价攻击图的渗透测试方法研究的开题报告一、研究背景随着信息技术的广泛应用,网络攻击事件频繁发生,信息安全问题已经成为世界性的难题。众所皆知的是,攻击者通过攻击目标系统中的漏洞,窃取重要数据或者破坏整个系统的安全性,给正常的业务运营造成极大的困扰。因此,对企业和组织的网络系统进行渗透测试至关重要,以保障其信息系统的安全。目前,渗透测试是一项常规的信息安全评估服务,对于企业和组织具有较高的必要性。渗透测试技术对一些漏洞的发现具有显著的优势,包括但不限于漏洞修复时间短、环境要求低、验证结果准确等。然而,当

一种基于攻击目的的攻击序列选择方法研究.docx

一种基于攻击目的的攻击序列选择方法研究摘要攻击序列选择是网络安全领域中至关重要的问题。从攻击者的角度来看,选择攻击序列使其达到最大的攻击效果。本文提出一种基于攻击目的的攻击序列选择方法,该方法从攻击者的角度出发,确定攻击目标,通过制定攻击方式和顺序,构造一个最优的攻击序列。此方法可以精准地根据攻击者目标选择出最佳攻击序列,提高攻击效率,保护目标网络安全。关键词:攻击序列选择,网络安全,攻击效率,攻击目的,攻击方式,攻击顺序。引言当前,随着互联网的发展和物联网的兴起,网络安全问题越来越受到人们的关注。攻击序