边缘计算环境下物联网身份认证与隐私保护技术研究.docx

豆柴****作者

亲,该文档总共22页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

边缘计算环境下物联网身份认证与隐私保护技术研究.docx

边缘计算环境下物联网身份认证与隐私保护技术研究一、内容简述随着物联网(IoT)技术的快速发展,边缘计算作为一种新兴的计算模式,逐渐成为物联网领域的核心技术。在边缘计算环境下,物联网设备可以更加高效地处理数据和执行任务,从而提高整个系统的性能和响应速度。然而这种计算模式也带来了新的安全挑战,尤其是在身份认证和隐私保护方面。本文将重点研究在边缘计算环境下物联网身份认证与隐私保护技术的最新进展,以期为相关领域的研究者和工程师提供有益的参考和借鉴。首先本文将对边缘计算的基本概念和技术原理进行概述,以便读者能够更好

物联网环境下隐私保护关键技术研究.docx

物联网环境下隐私保护关键技术研究一、内容概览物联网(IoT)作为一种新型的网络技术,已经在各个领域得到了广泛的应用。然而随着物联网设备的普及和数据量的不断增加,如何保护用户在物联网环境下的隐私问题也日益凸显。本文旨在研究物联网环境下隐私保护的关键技术,以提高物联网系统的安全性和可靠性。首先本文将对物联网环境下的隐私问题进行概述,分析当前物联网系统中存在的隐私泄露风险。然后针对这些风险,本文将提出一系列隐私保护关键技术,包括数据加密、身份认证、访问控制、数据脱敏、隐私保护协议等。这些技术将有助于保护用户在物

一种基于边缘计算的物联网客户端隐私保护认证方法.pdf

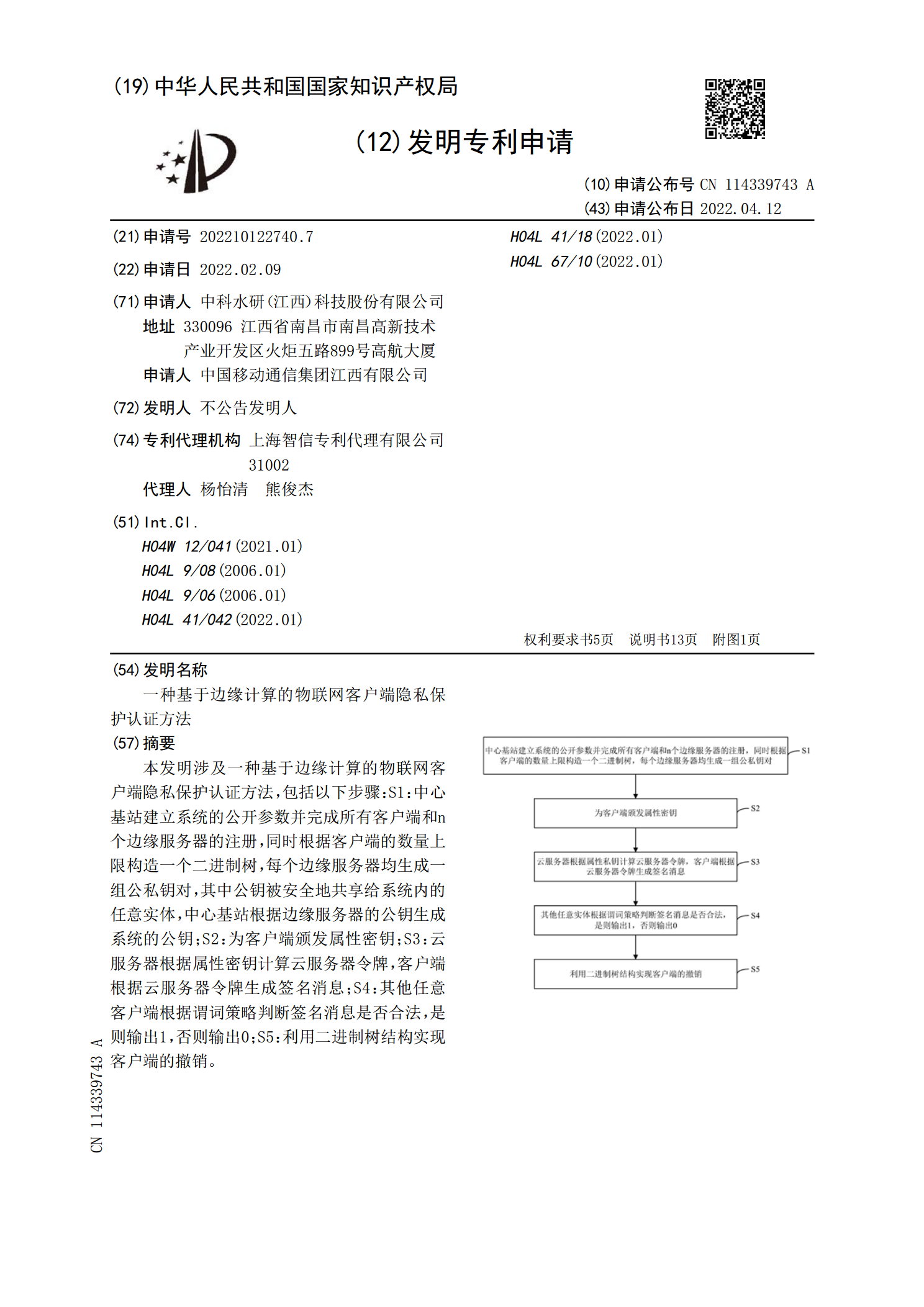

本发明涉及一种基于边缘计算的物联网客户端隐私保护认证方法,包括以下步骤:S1:中心基站建立系统的公开参数并完成所有客户端和n个边缘服务器的注册,同时根据客户端的数量上限构造一个二进制树,每个边缘服务器均生成一组公私钥对,其中公钥被安全地共享给系统内的任意实体,中心基站根据边缘服务器的公钥生成系统的公钥;S2:为客户端颁发属性密钥;S3:云服务器根据属性密钥计算云服务器令牌,客户端根据云服务器令牌生成签名消息;S4:其他任意客户端根据谓词策略判断签名消息是否合法,是则输出1,否则输出0;S5:利用二进制树结

泛在电力物联网边缘计算隐私保护研究的任务书.docx

泛在电力物联网边缘计算隐私保护研究的任务书一、研究背景随着计算机技术、通信技术以及物联网技术的不断发展,泛在电力物联网逐渐成为智能电网的核心部分。随着泛在电力物联网的应用范围不断扩大,其中边缘计算技术的发展也引起了越来越多的关注。边缘计算是指将计算资源和数据存储功能放置在离用户最近的边缘设备或者靠近数据生成源的位置,将计算和处理从云端移到网络边缘,以减少网络传输时延,提高请求响应速度,降低带宽占用及运维成本的新型计算模式。而泛在电力物联网边缘计算正是将边缘计算应用于智能电网领域。然而,随着泛在电力物联网规

物联网中隐私保护及身份管理技术研究的任务书.docx

物联网中隐私保护及身份管理技术研究的任务书一、研究背景物联网是互联网的延伸和扩展,它将各种设备、系统和网络连接起来,使它们能够互相通信、互相交互。这种连接和交互的方式使得物联网的应用领域变得更加广泛和深远,包括智能家居、智能交通、智慧城市、智慧医疗等。然而,随着物联网的普及和应用,对于个人隐私安全的担忧也日渐增加。在物联网中,各种设备、系统和网络连接在一起,形成了一个庞大而复杂的系统,其安全性和隐私保护面临着很多挑战。例如,物联网中的终端设备和传感器通常是小型化和低能耗的,它们的计算和存储能力相对较低,这