跨站脚本攻击XSS漏洞检测方法及装置.pdf

是你****盟主

亲,该文档总共27页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

跨站脚本攻击XSS漏洞检测方法及装置.pdf

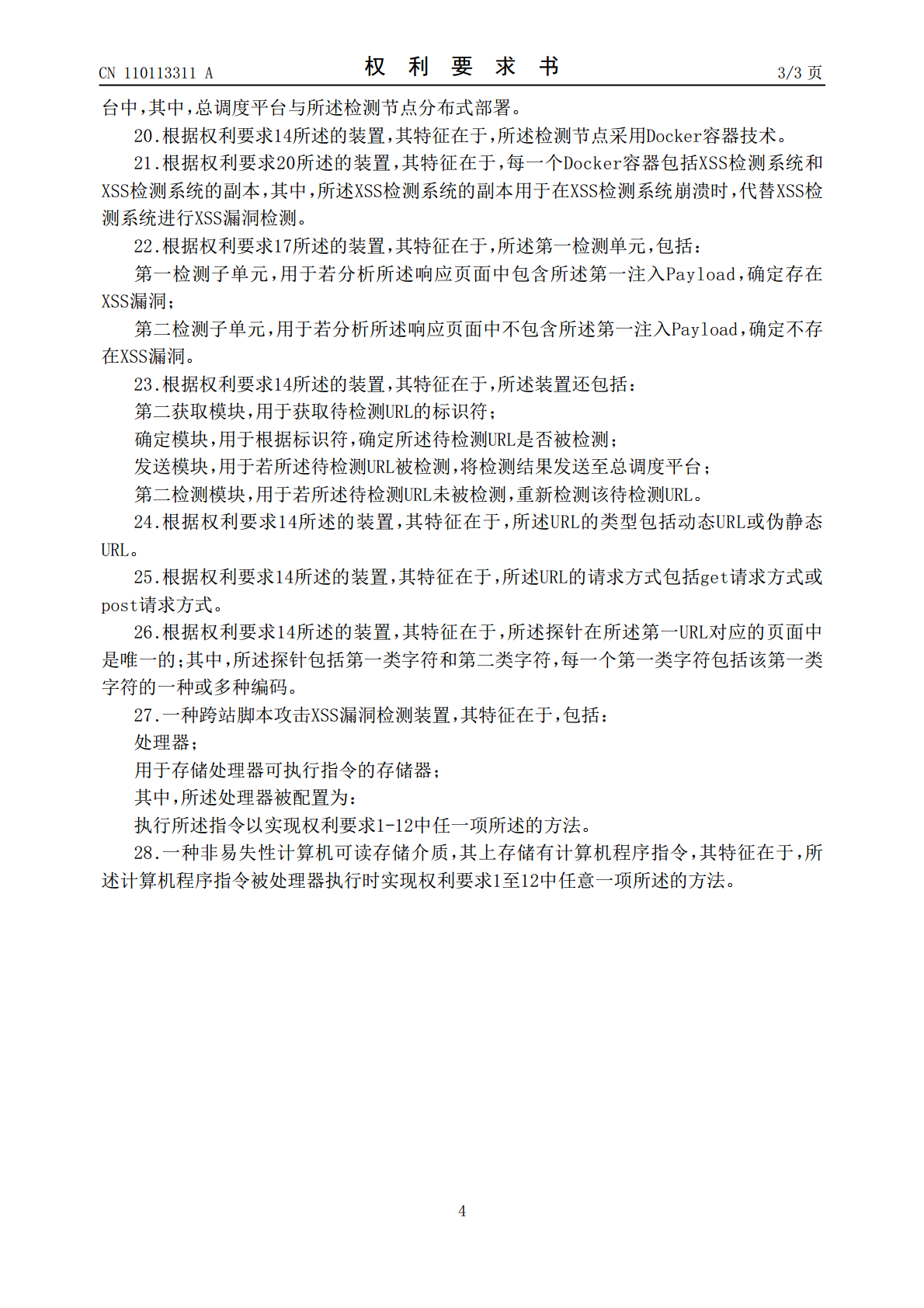

本公开涉及一种跨站脚本攻击XSS漏洞检测方法及装置。所述方法应用于检测节点,包括:接收待检测统一资源定位符URL;获取待检测URL的请求方式以及待检测URL的类型;根据待检测URL的类型,使用探针构造第一URL;根据待检测URL的请求方式,利用第一URL进行XSS漏洞探测,确定未过滤的字符;根据未过滤的字符,向待检测URL中注入有效载荷payload,检测XSS漏洞。通过探针将待检测URL构造为第一URL进行XSS漏洞探测后,对探测的未过滤字符继续进行XSS漏洞检测,使得XSS漏洞的检测更有针对性,避免盲

XSS跨站脚本攻击.doc

XSS叫跨站脚本攻击(CrossSiteScript),那么XSS原本应该叫做CSS,但是由于CSS的简称已经被连级样式表使用了,所以就换个称谓XSS。为什么叫做跨站脚本攻击呢?它的意思就是在别人的网站上嵌入脚本,而这个脚本原本不是属于这个网站的。这个解释很直观吧。怎么嵌入脚本呢?比如这么个搜索结果页,当用户搜索test的时候,页面会显示“搜索关键词:test”这个时候,这里的test就很有可能会出现xss漏洞,如果该页面是直接将用户输入的东西“返回”到页面上,那么存在的xss漏洞就可以这样利用:输入:<

一种存储型跨站脚本攻击漏洞检测方法、装置、设备及存储介质.pdf

本发明提供了一种存储型跨站脚本攻击漏洞检测方法、装置、设备及存储介质,其中检测方法包括:通过第一系统接口将有效载荷写入到待检测网页程序对应的数据库中,其中,有效载荷带有跨站脚本攻击的恶意代码;探测与待检测网页程序对接的第二系统接口,以读取第二系统接口的执行语句;将执行语句调整为用于读取有效载荷的目标语句;判断有效载荷是否跟随目标语句返回浏览器进行渲染;若是,确定待检测网页程序存在存储型跨站脚本攻击漏洞。本发明能够通过探测不同接口的执行语句,并判断其是否渲染显示带有XSS的弹框,从而有效检测到其他接口请求时

测试Web应用程序是否存在跨站脚本漏洞(XSS).doc

到目前为止,对于跨站点脚本攻击具有很大的威胁这一点大家并无异议。如果您很精通XSS并且只想看看有什么好的测试方法可供借鉴,那么请直接跳到本文的测试部分。如果您对此一无所知,请按顺序认真阅读!如果某个怀有恶意的人(攻击者)可以强迫某个不知情的用户(受害者)运行攻击者选择的客户端脚本,那么便会发生跨站点脚本攻击。“跨站点脚本”这个词应该属于用词不当的情况,因为它不仅与脚本有关,而且它甚至不一定是跨站点的。所以,它就是一个在发现这种攻击时起的一个名字,并且一直沿用至今。从现在开始,我们将使用它常见的缩写名称“X

一种跨站脚本攻击漏洞的修复方法、装置、设备及产品.pdf

本发明提供一种跨站脚本攻击漏洞的修复方法、装置、设备及产品,涉及网络安全技术领域,该方法包括以下步骤:将待修复的网页中的内容拆分并转换成超文本标记语言元素;其中,所述待修复的网页中包含漏洞渲染结果;针对每一个被转换得到的所述超文本标记语言元素,确定其中是否包含不可信来源的数据,以及确定所述不可信来源的数据所处的上下文;基于所述上下文,生成相应的提示信息;其中,所述提示信息包含基于所述上下文,对所述不可信来源的数据进行相应的编码。本发明可以有针对性的,真正修复该跨站脚本攻击漏洞,覆盖不同的上下文情况,保证修