一种基于USB-Key和ZT-IAM的零信任网络访问控制方法.pdf

猫巷****志敏

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

一种基于零信任的SDN网络访问控制方法.docx

一种基于零信任的SDN网络访问控制方法标题:一种基于零信任的SDN网络访问控制方法摘要:随着云计算和物联网的快速发展,SDN(软件定义网络)技术已经成为网络架构和管理的关键。然而,传统的网络访问控制方法已经无法满足网络安全需求,因此,基于零信任的SDN网络访问控制方法应运而生。本论文提出了一种基于零信任的SDN网络访问控制方法,通过对网络中的每个请求进行严格验证和授权,使得无论是内部用户还是外部用户,只有在经过身份验证和访问授权后,才能获得对网络资源的访问权限。一、引言随着信息技术的不断发展,网络已经成为

一种基于USB-Key和ZT-IAM的零信任网络访问控制方法.pdf

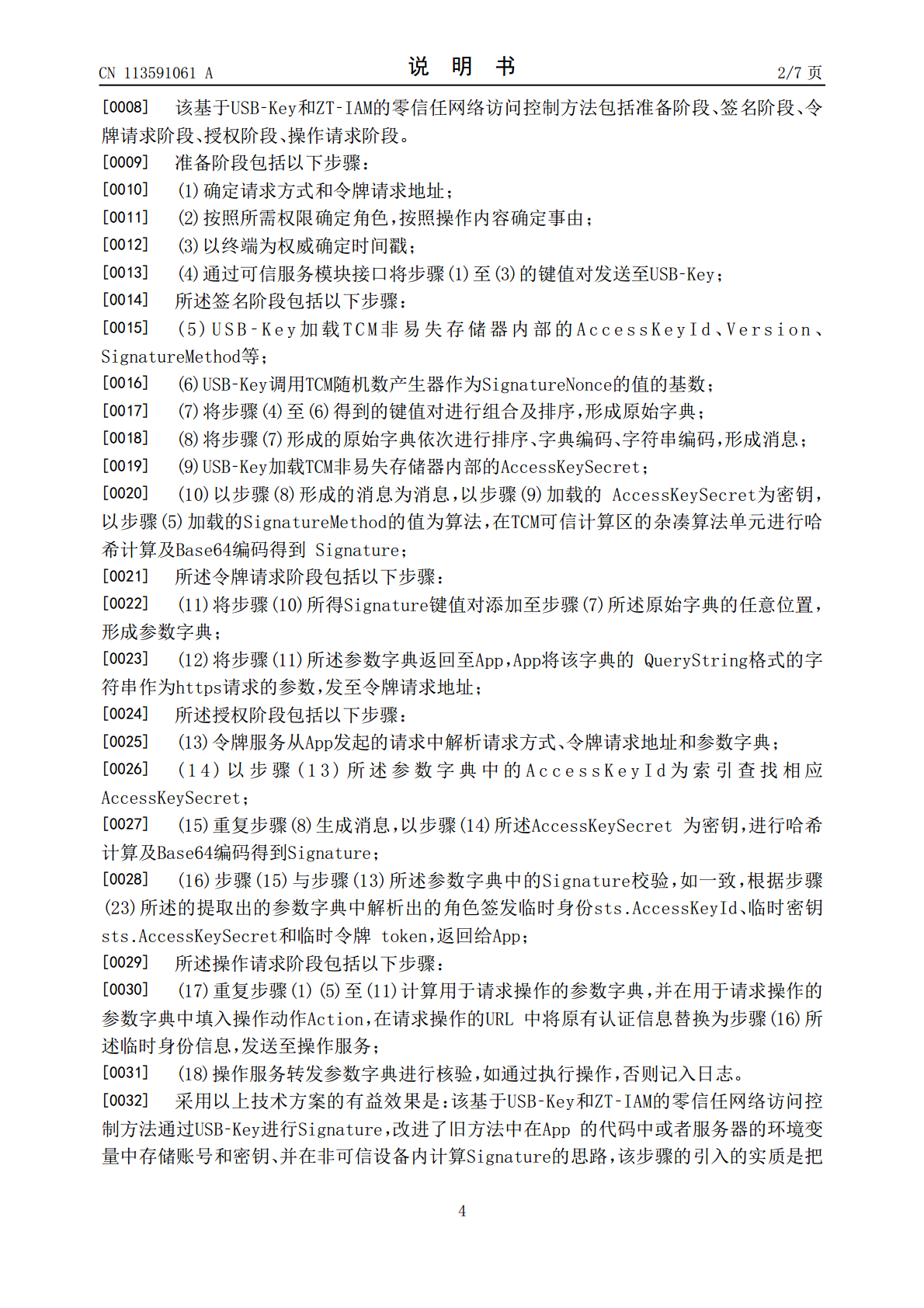

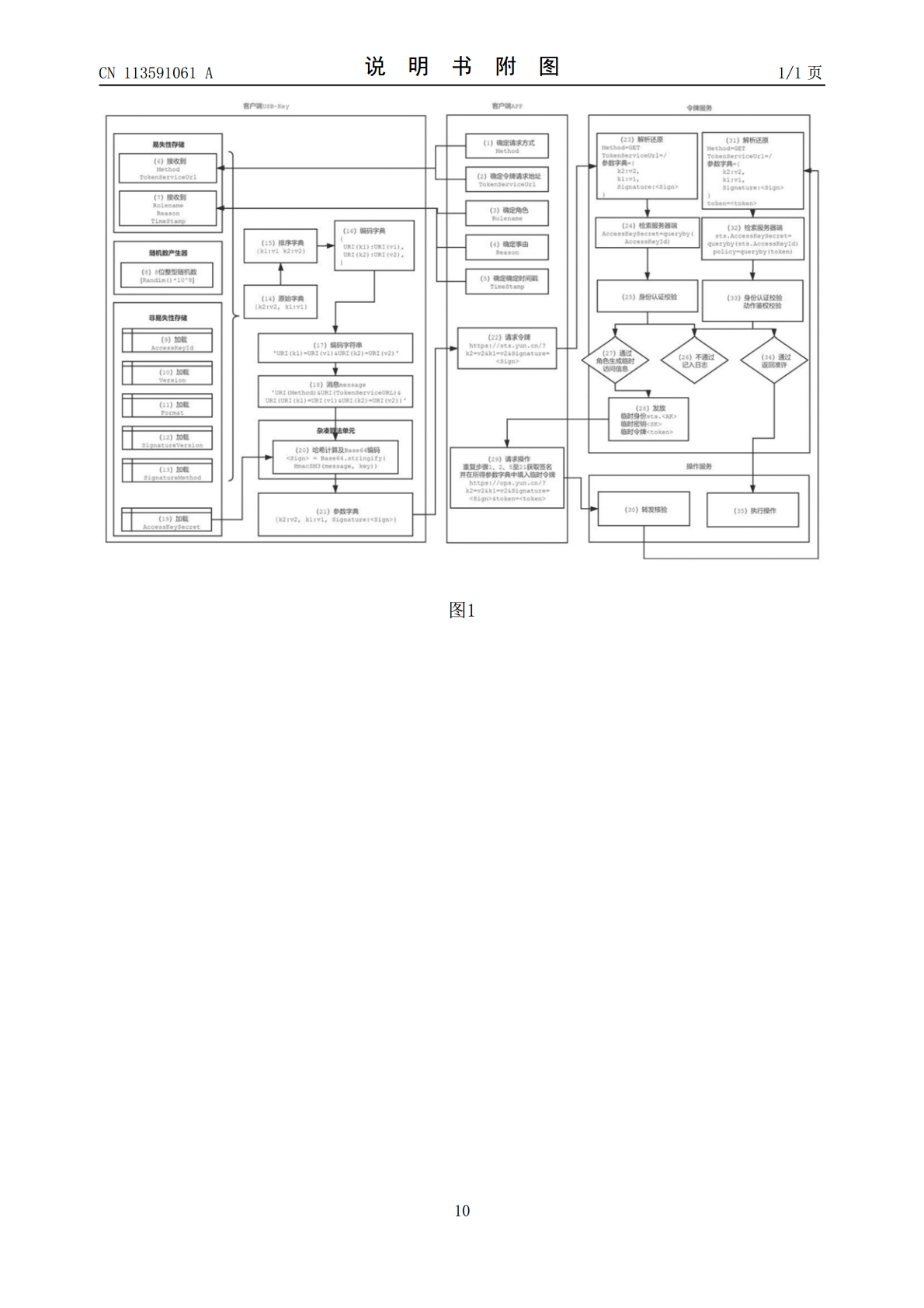

本发明公开了一种基于USB‑Key和ZT‑IAM的零信任网络访问控制方法,涉及网络技术领域,该基于USB‑Key和ZT‑IAM的零信任网络访问控制方法通过USB‑Key进行Signature,改进了旧方法中在App的代码中或者服务器的环境变量中存储账号和密钥、并在非可信设备内计算Signature的思路,该步骤的引入的实质是把账号和密钥内置入USB‑Key,并在片上系统(SoC)的固件代码中完成Signature,从而大大提高了安全性。

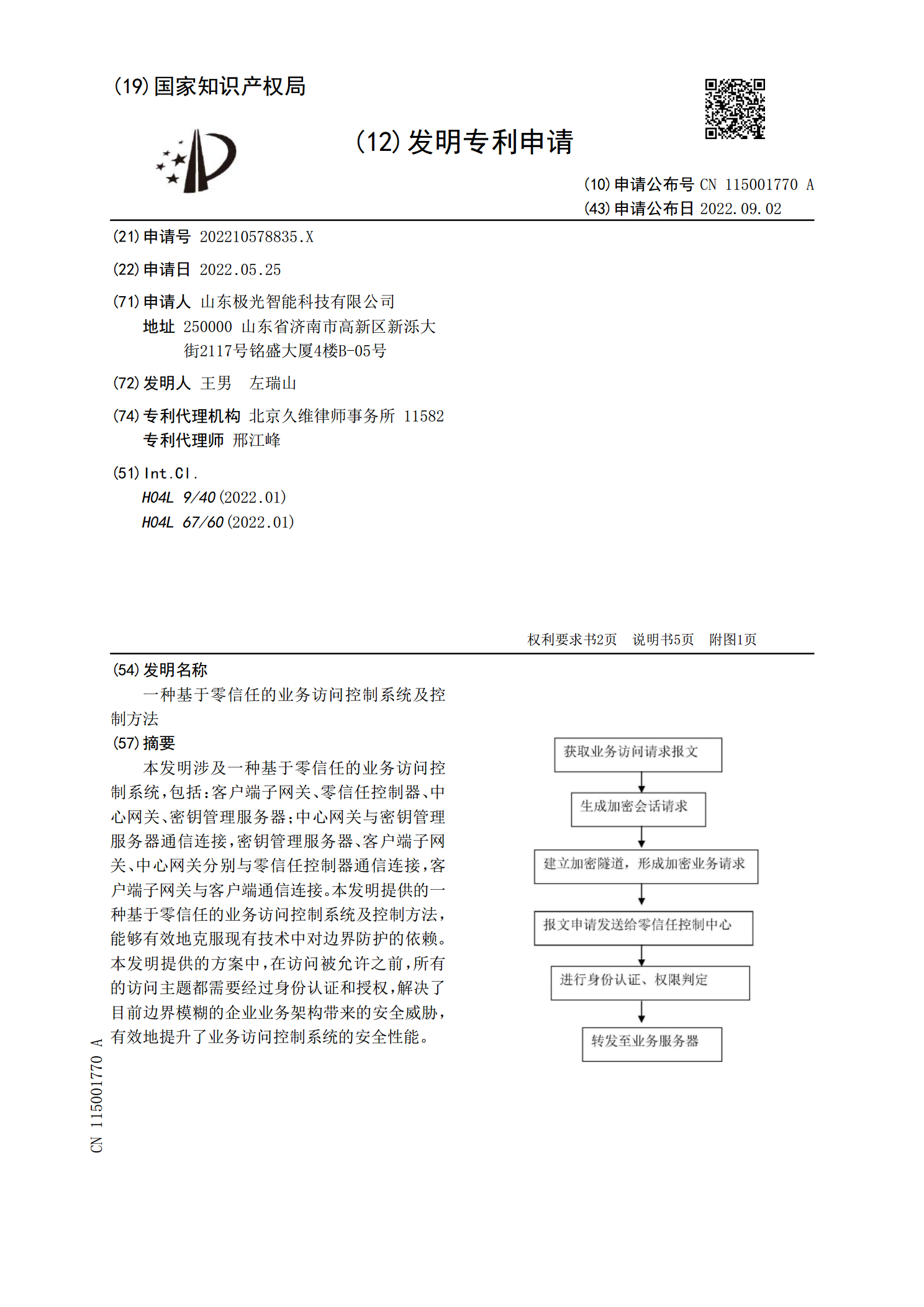

一种基于零信任的业务访问控制系统及控制方法.pdf

本发明涉及一种基于零信任的业务访问控制系统,包括:客户端子网关、零信任控制器、中心网关、密钥管理服务器;中心网关与密钥管理服务器通信连接,密钥管理服务器、客户端子网关、中心网关分别与零信任控制器通信连接,客户端子网关与客户端通信连接。本发明提供的一种基于零信任的业务访问控制系统及控制方法,能够有效地克服现有技术中对边界防护的依赖。本发明提供的方案中,在访问被允许之前,所有的访问主题都需要经过身份认证和授权,解决了目前边界模糊的企业业务架构带来的安全威胁,有效地提升了业务访问控制系统的安全性能。

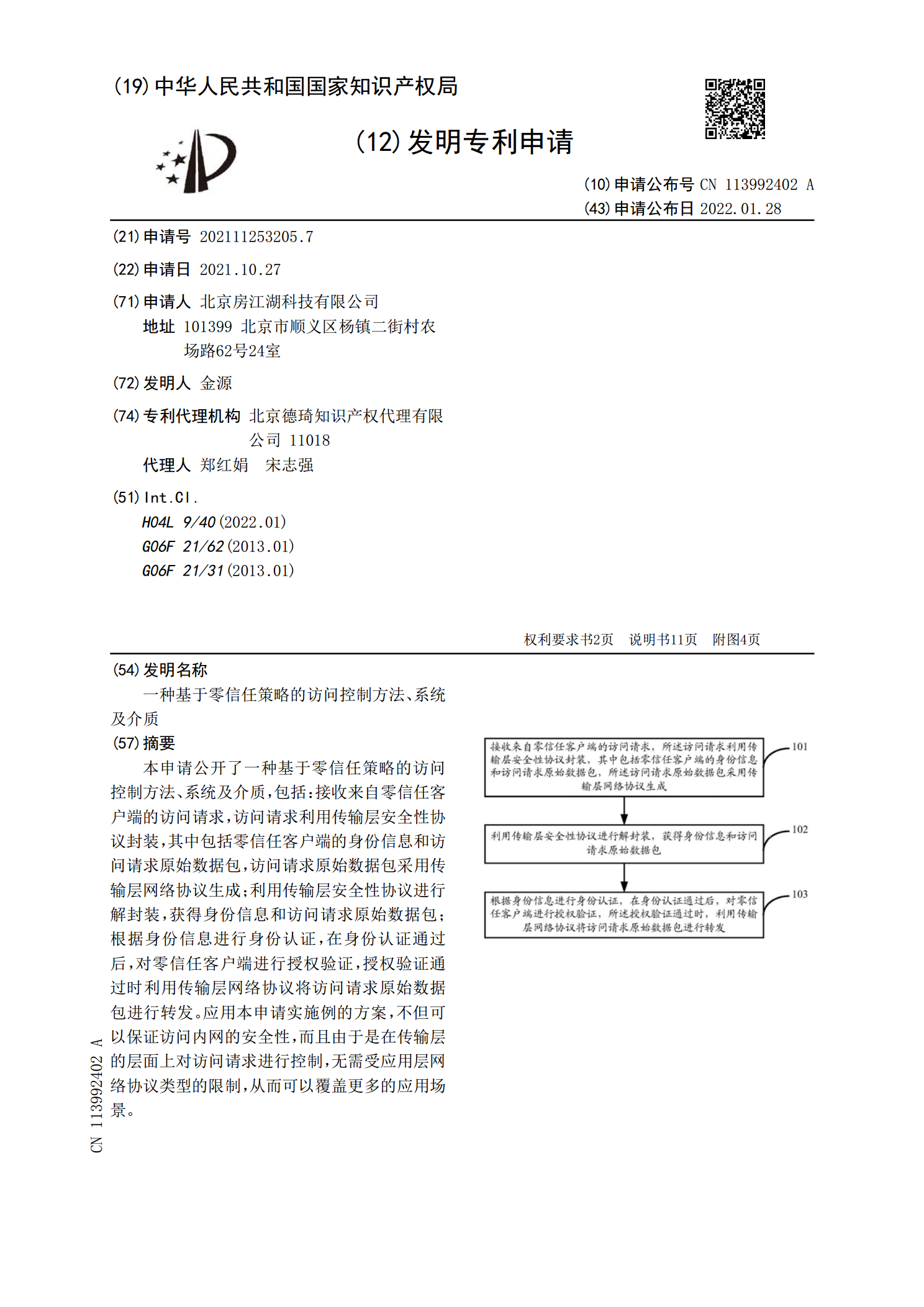

一种基于零信任策略的访问控制方法、系统及介质.pdf

本申请公开了一种基于零信任策略的访问控制方法、系统及介质,包括:接收来自零信任客户端的访问请求,访问请求利用传输层安全性协议封装,其中包括零信任客户端的身份信息和访问请求原始数据包,访问请求原始数据包采用传输层网络协议生成;利用传输层安全性协议进行解封装,获得身份信息和访问请求原始数据包;根据身份信息进行身份认证,在身份认证通过后,对零信任客户端进行授权验证,授权验证通过时利用传输层网络协议将访问请求原始数据包进行转发。应用本申请实施例的方案,不但可以保证访问内网的安全性,而且由于是在传输层的层面上对访问

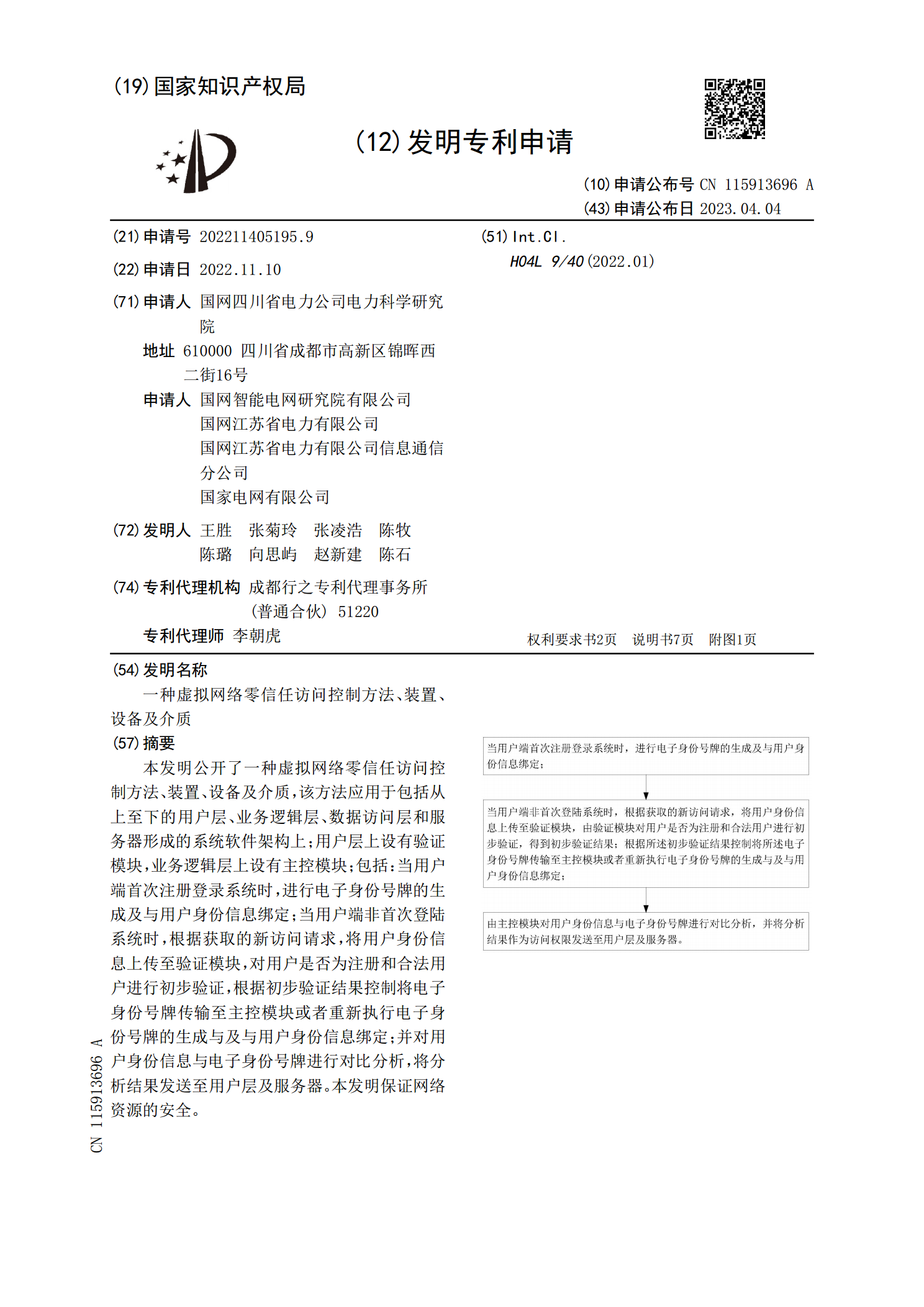

一种虚拟网络零信任访问控制方法、装置、设备及介质.pdf

本发明公开了一种虚拟网络零信任访问控制方法、装置、设备及介质,该方法应用于包括从上至下的用户层、业务逻辑层、数据访问层和服务器形成的系统软件架构上;用户层上设有验证模块,业务逻辑层上设有主控模块;包括:当用户端首次注册登录系统时,进行电子身份号牌的生成及与用户身份信息绑定;当用户端非首次登陆系统时,根据获取的新访问请求,将用户身份信息上传至验证模块,对用户是否为注册和合法用户进行初步验证,根据初步验证结果控制将电子身份号牌传输至主控模块或者重新执行电子身份号牌的生成与及与用户身份信息绑定;并对用户身份信息