基于Fuzzing算法的分布式异构网络漏洞挖掘方法.pdf

一条****轩吗

亲,该文档总共14页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

基于Fuzzing算法的分布式异构网络漏洞挖掘方法.pdf

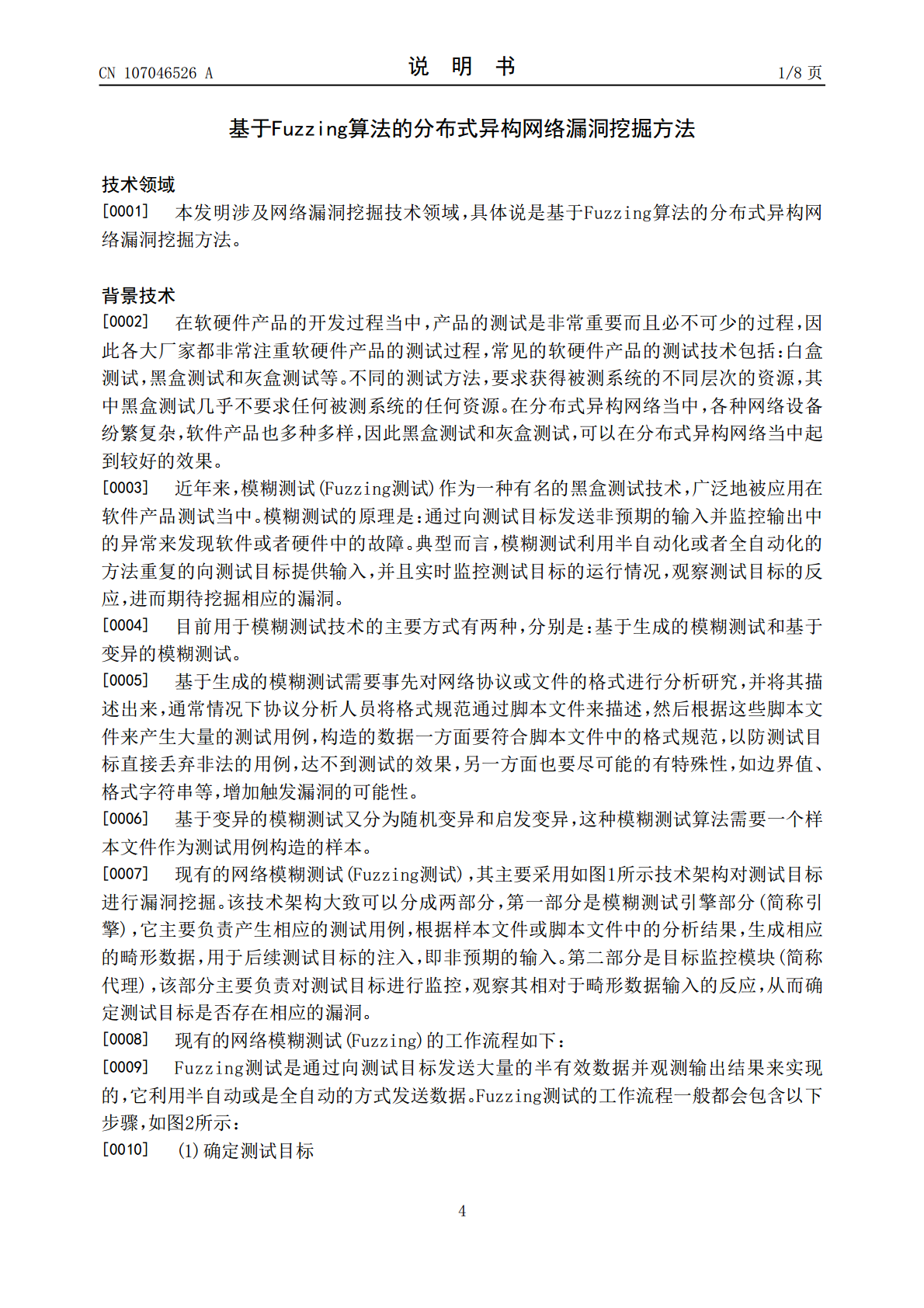

本发明涉及基于Fuzzing算法的分布式异构网络漏洞挖掘方法。步骤包括:对测试目标的网络协议进行自动化解析,确定测试目标的协议关键信息;对协议关键信息进行全面的描述并组合成特定的数据结构,构建协议测试脚本;根据协议测试脚本,将协议的各个运行状态组合成协议漏洞挖掘路径图;根据协议漏洞挖掘路径图和控制指令,向测试目标发送测试脚本,向目标监视器发送控制指令,接收来自目标监视器的监测信息;将发送的测试脚本和测试的漏洞信息进行存储,并在信息显示页面中显示。本发明提高了协议挖掘的覆盖率和有效性,减少漏洞的遗漏概率;提

基于Fuzzing算法的网络漏洞挖掘研究.docx

基于Fuzzing算法的网络漏洞挖掘研究概述网络安全一直以来都是一个备受关注的话题,随着互联网的发展和普及,网络攻击和网络安全问题日益凸显。其中,网络漏洞是网络安全领域中的一项重大威胁,可以被黑客利用来进入网络系统并搜集或使用敏感信息。在这个背景下,网络漏洞挖掘技术作为网络安全的核心技术之一越发重要。其中一种常见的技术是Fuzzing算法,它是一种自动化的漏洞发现技术,可以模拟攻击者的行为,自动化地发现漏洞并分析其根本原因。本文将探讨基于Fuzzing算法的网络漏洞挖掘研究。Fuzzing算法的基本原理F

分布式网络中基于Fuzzing的漏洞挖掘研究.docx

分布式网络中基于Fuzzing的漏洞挖掘研究摘要:随着分布式网络的快速发展和普及,网络安全问题日益引起人们的关注和重视。Fuzzing作为一种基于黑盒测试的漏洞挖掘技术,在分布式网络中的应用也越来越受到关注。本文首先介绍了分布式网络及其面临的安全挑战,然后对Fuzzing技术进行了深入分析和探讨,从而进一步研究基于Fuzzing的漏洞挖掘在分布式网络中的应用。关键词:分布式网络;Fuzzing;漏洞挖掘一、介绍分布式网络是由多个计算节点组成的互联网状网络,其具有高效、可扩展、灵活等优点,已经成为当今网络和

基于Fuzzing算法的网络漏洞挖掘研究的任务书.docx

基于Fuzzing算法的网络漏洞挖掘研究的任务书任务书一、研究背景随着计算机网络的普及和发展,网络安全成为了一个备受关注的话题。网络攻击已经成为了一种常见的网络安全威胁,如何及时发现并修复网络漏洞,保障系统的安全性,成为了网络安全工作的重要内容。目前,网络漏洞挖掘技术已成为网络安全领域中的一个热门话题,其中基于Fuzzing算法的漏洞挖掘技术得到了广泛关注。二、研究内容本次研究的主要内容为基于Fuzzing算法的网络漏洞挖掘。具体包括以下方面:1.探究Fuzzing算法的原理和特点,深入了解其在网络漏洞挖

分布式网络中基于Fuzzing的漏洞挖掘研究的中期报告.docx

分布式网络中基于Fuzzing的漏洞挖掘研究的中期报告一、研究背景随着互联网技术的不断发展和应用,分布式网络已经成为了重要的基础设施之一。但是,随着分布式网络的规模不断扩大和复杂度的增加,其中所涉及的软件系统的安全性和稳定性也成为了关注的焦点。其中,分布式网络中的漏洞问题已经成为了亟待解决的问题之一。Fuzzing技术是一种常用的软件测试技术,在软件安全性测试中得到了广泛的应用。该技术通过模拟随机输入,发现程序中的异常数据处理情况和漏洞,可以有效地发现程序中的安全漏洞问题。本研究拟基于Fuzzing技术,