网络攻击的常见手段与防范措施.ppt

可爱****乐多

亲,该文档总共44页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

网络攻击常见手段与防范措施.ppt

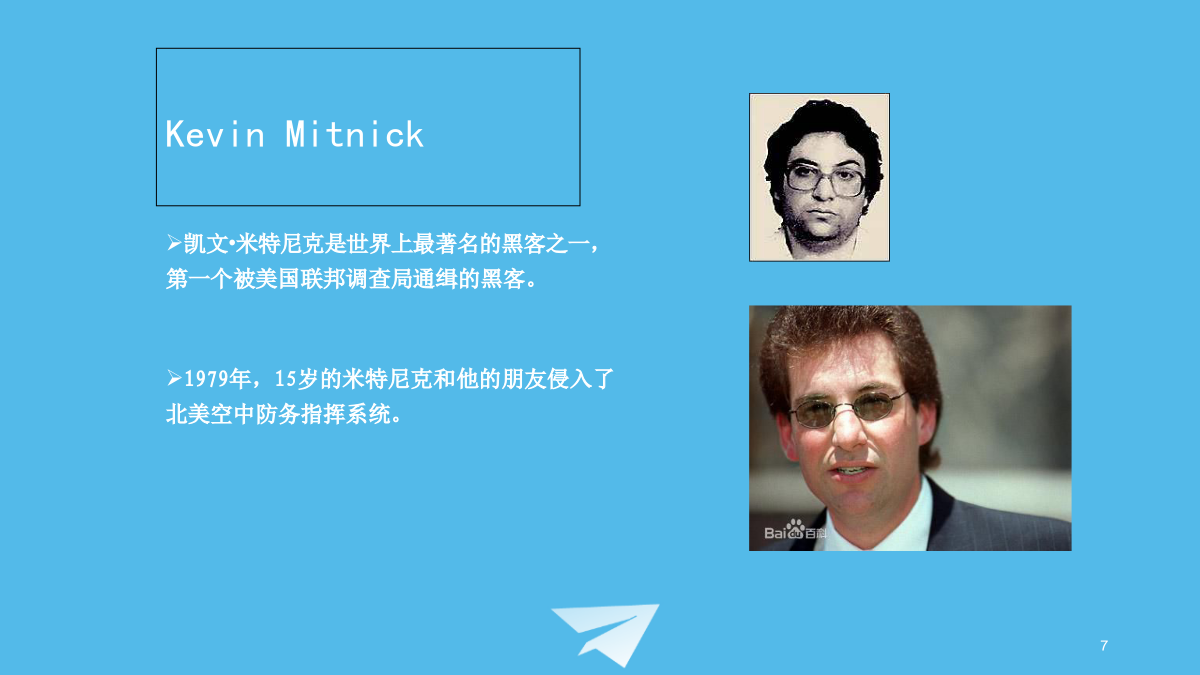

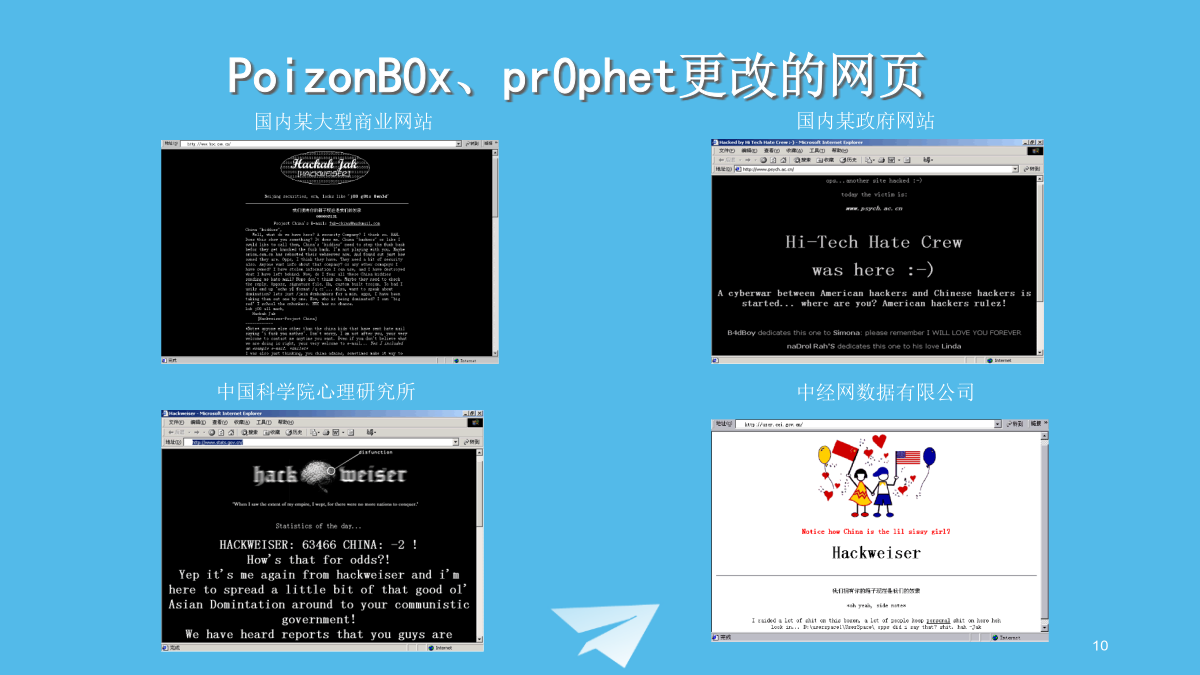

网络攻击的常见手段与防范措施01什么是网络安全?网络安全的主要特性01黑客KevinMitnick莫里斯蠕虫(MorrisWorm)2001年中美黑客大战PoizonB0x、pr0phet更改的网页国内黑客组织更改的网站页面这次事件中采用的常用攻击手法这次事件中被利用的典型漏洞01常见的攻击方法端口判断IP地址、主机是否运行、到要入侵点的路由、主机操作系统与用户信息等。获取网络服务的端口作为入侵通道。3、系统漏洞利用一次利用ipc$的入侵过程6.C:\>telnetx.x.x.x99这里会用到Telnet

网络攻击的常见手段与防范措施.ppt

网络攻击的常见手段与防范措施01什么是网络安全?网络安全的主要特性01黑客KevinMitnick莫里斯蠕虫(MorrisWorm)2001年中美黑客大战PoizonB0x、pr0phet更改的网页国内黑客组织更改的网站页面这次事件中采用的常用攻击手法这次事件中被利用的典型漏洞01常见的攻击方法端口判断IP地址、主机是否运行、到要入侵点的路由、主机操作系统与用户信息等。19获取网络服务的端口作为入侵通道。3、系统漏洞利用一次利用ipc$的入侵过程6.C:\>telnetx.x.x.x99这里会用到Teln

网络攻击常见手段与防范措施.ppt

网络攻击的常见手段与防范措施01什么是网络安全?网络安全的主要特性01黑客KevinMitnick莫里斯蠕虫(MorrisWorm)2001年中美黑客大战PoizonB0x、pr0phet更改的网页国内黑客组织更改的网站页面这次事件中采用的常用攻击手法这次事件中被利用的典型漏洞01常见的攻击方法端口判断IP地址、主机是否运行、到要入侵点的路由、主机操作系统与用户信息等。获取网络服务的端口作为入侵通道。3、系统漏洞利用一次利用ipc$的入侵过程6.C:\>telnetx.x.x.x99这里会用到Telnet

网络攻击的常见手段与防范措施.ppt

网络攻击的常见手段与防范措施01什么是网络安全?网络安全的主要特性01黑客KevinMitnick莫里斯蠕虫(MorrisWorm)2001年中美黑客大战PoizonB0x、pr0phet更改的网页国内黑客组织更改的网站页面这次事件中采用的常用攻击手法这次事件中被利用的典型漏洞01常见的攻击方法端口判断IP地址、主机是否运行、到要入侵点的路由、主机操作系统与用户信息等。.获取网络服务的端口作为入侵通道。3、系统漏洞利用一次利用ipc$的入侵过程6.C:\>telnetx.x.x.x99这里会用到Telne

网络攻击的常见手段与防范措施ppt课件.ppt

网络攻击的常见手段与防范措施01什么是网络安全?网络安全的主要特性01黑客KevinMitnick莫里斯蠕虫(MorrisWorm)2001年中美黑客大战PoizonB0x、pr0phet更改的网页国内黑客组织更改的网站页面这次事件中采用的常用攻击手法这次事件中被利用的典型漏洞01常见的攻击方法端口判断IP地址、主机是否运行、到要入侵点的路由、主机操作系统与用户信息等。.获取网络服务的端口作为入侵通道。3、系统漏洞利用一次利用ipc$的入侵过程6.C:\>telnetx.x.x.x99这里会用到Telne