一种基于对抗样本的网络欺骗流量生成方法.pdf

佳晨****ng

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

一种基于对抗样本的网络欺骗流量生成方法.pdf

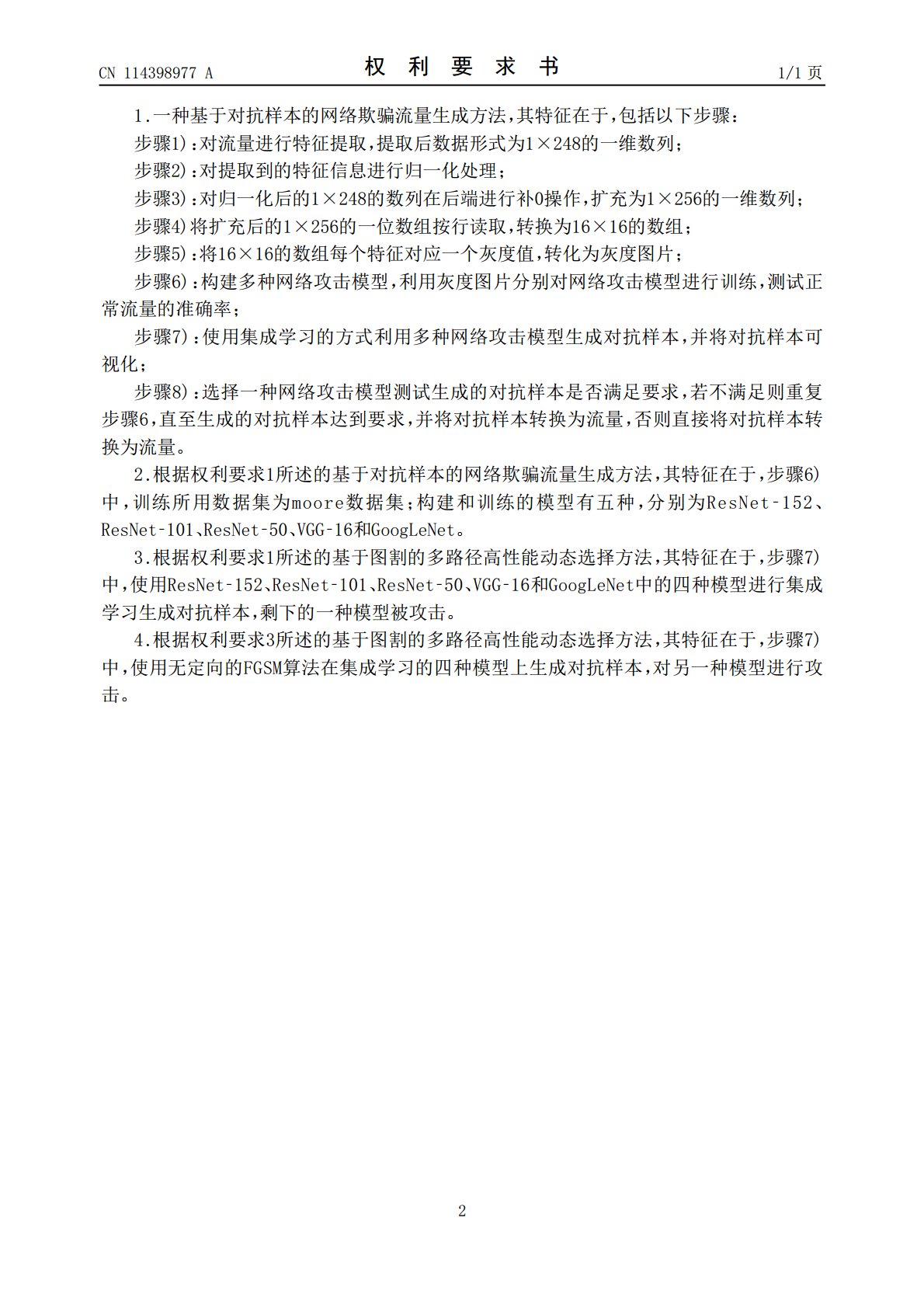

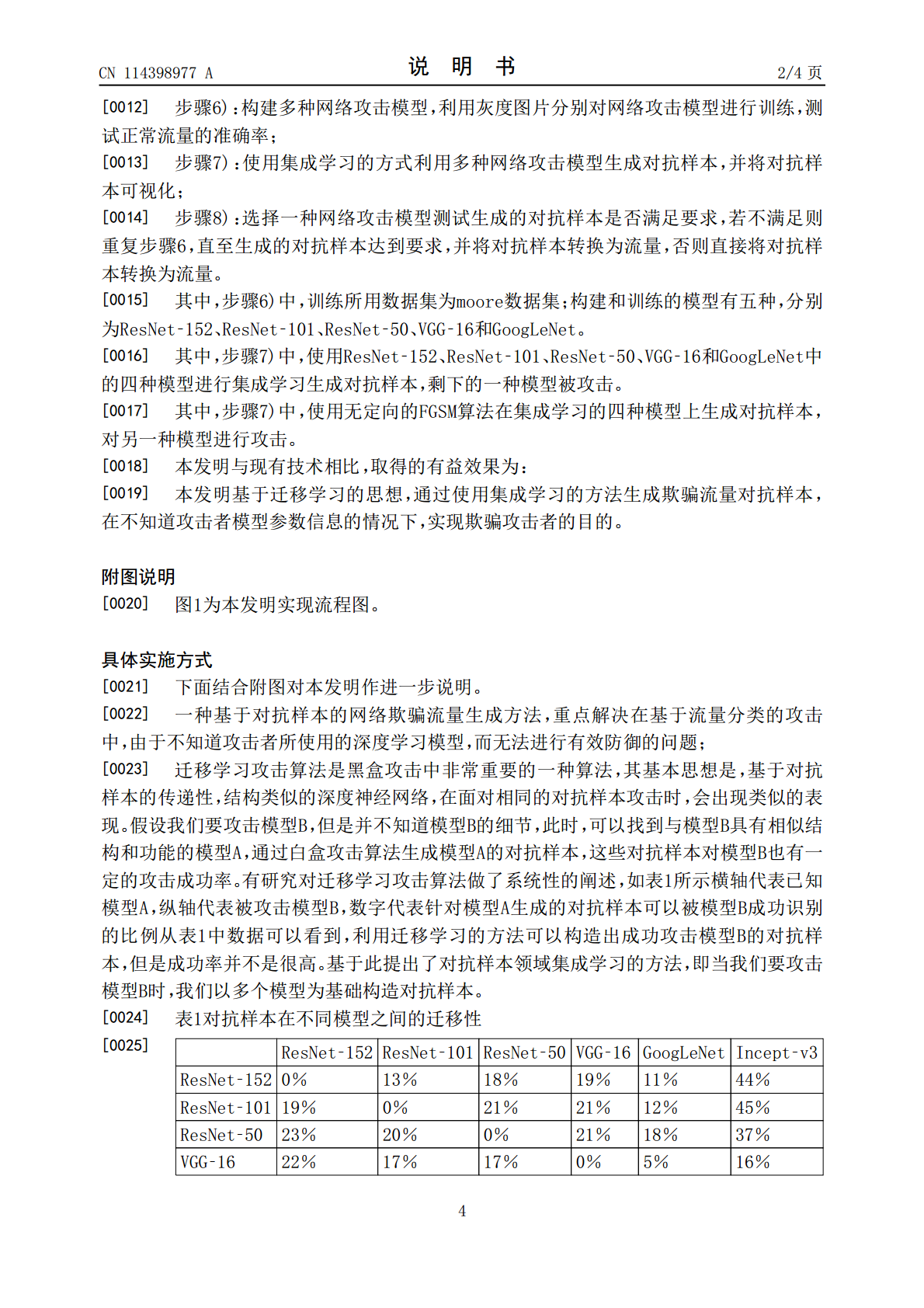

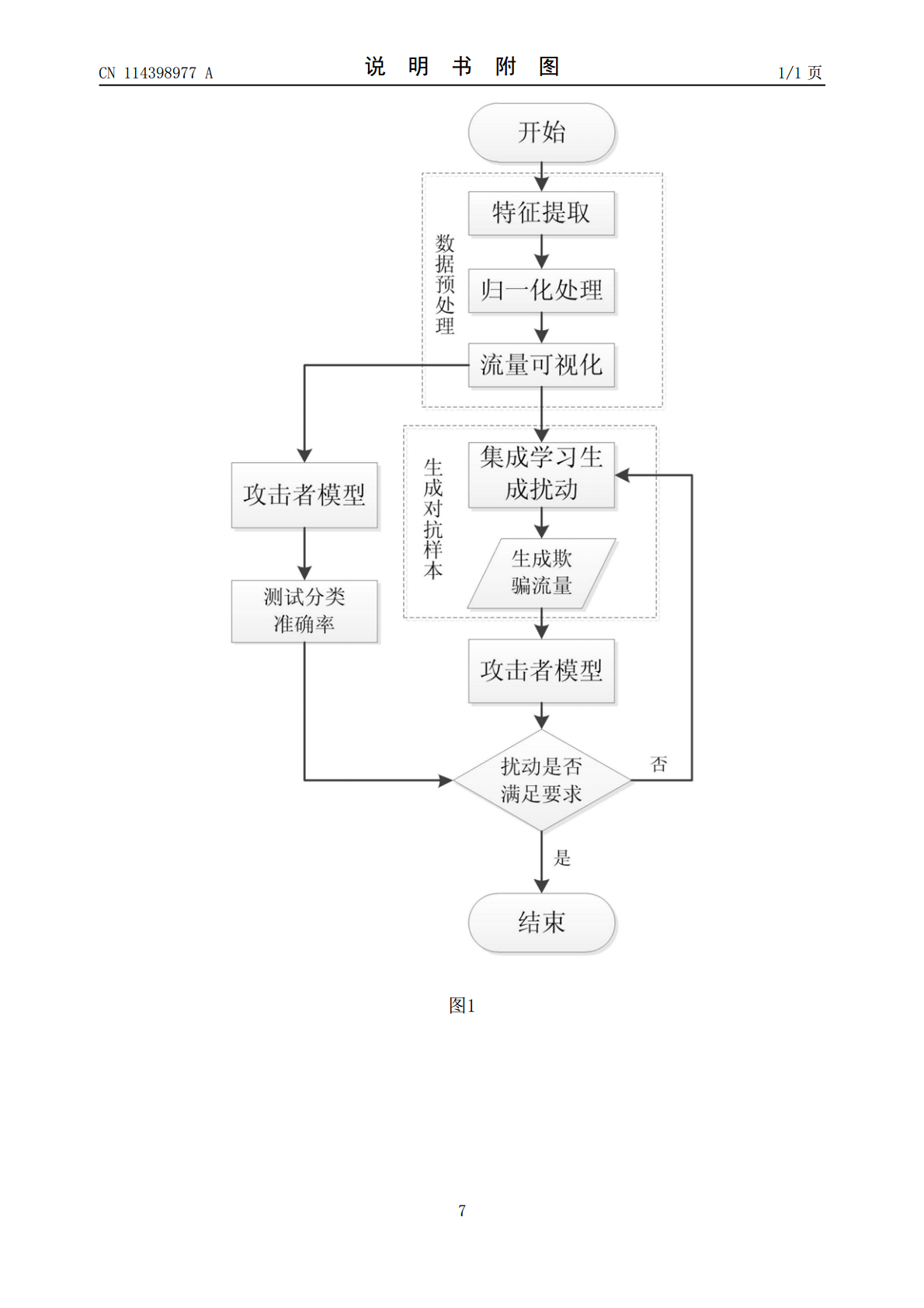

本发明公开了一种基于对抗样本的网络欺骗流量生成方法,涉及网络安全领域,从防御者的角度,针对攻击者基于深度学习模型发起流量分类攻击中,由于不知道攻击者所使用的深度学习模型,而无法进行有效防御的问题。通过在正常网络流量中添加微小扰动,利用迁移学习攻击算法的思想,使用集成学习的方法生成网络欺骗流量对抗样本,达到在不知道攻击者所用模型参数信息的情况下,使攻击者在实施以深度学习为基础的流量分类攻击时出现分类错误的目的,具有广阔的应用前景。

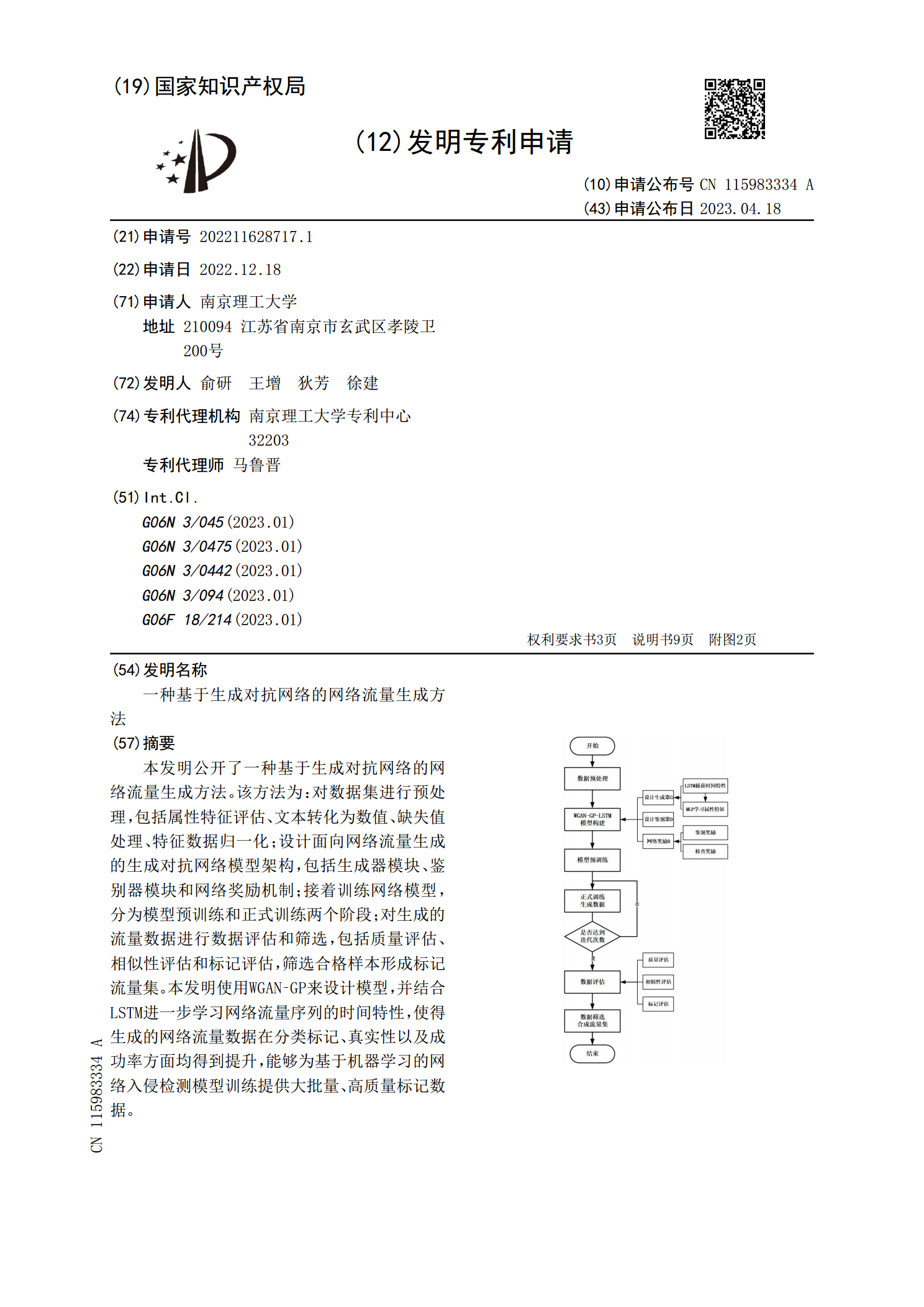

一种基于生成对抗网络的网络流量生成方法.pdf

本发明公开了一种基于生成对抗网络的网络流量生成方法。该方法为:对数据集进行预处理,包括属性特征评估、文本转化为数值、缺失值处理、特征数据归一化;设计面向网络流量生成的生成对抗网络模型架构,包括生成器模块、鉴别器模块和网络奖励机制;接着训练网络模型,分为模型预训练和正式训练两个阶段;对生成的流量数据进行数据评估和筛选,包括质量评估、相似性评估和标记评估,筛选合格样本形成标记流量集。本发明使用WGAN‑GP来设计模型,并结合LSTM进一步学习网络流量序列的时间特性,使得生成的网络流量数据在分类标记、真实性以及

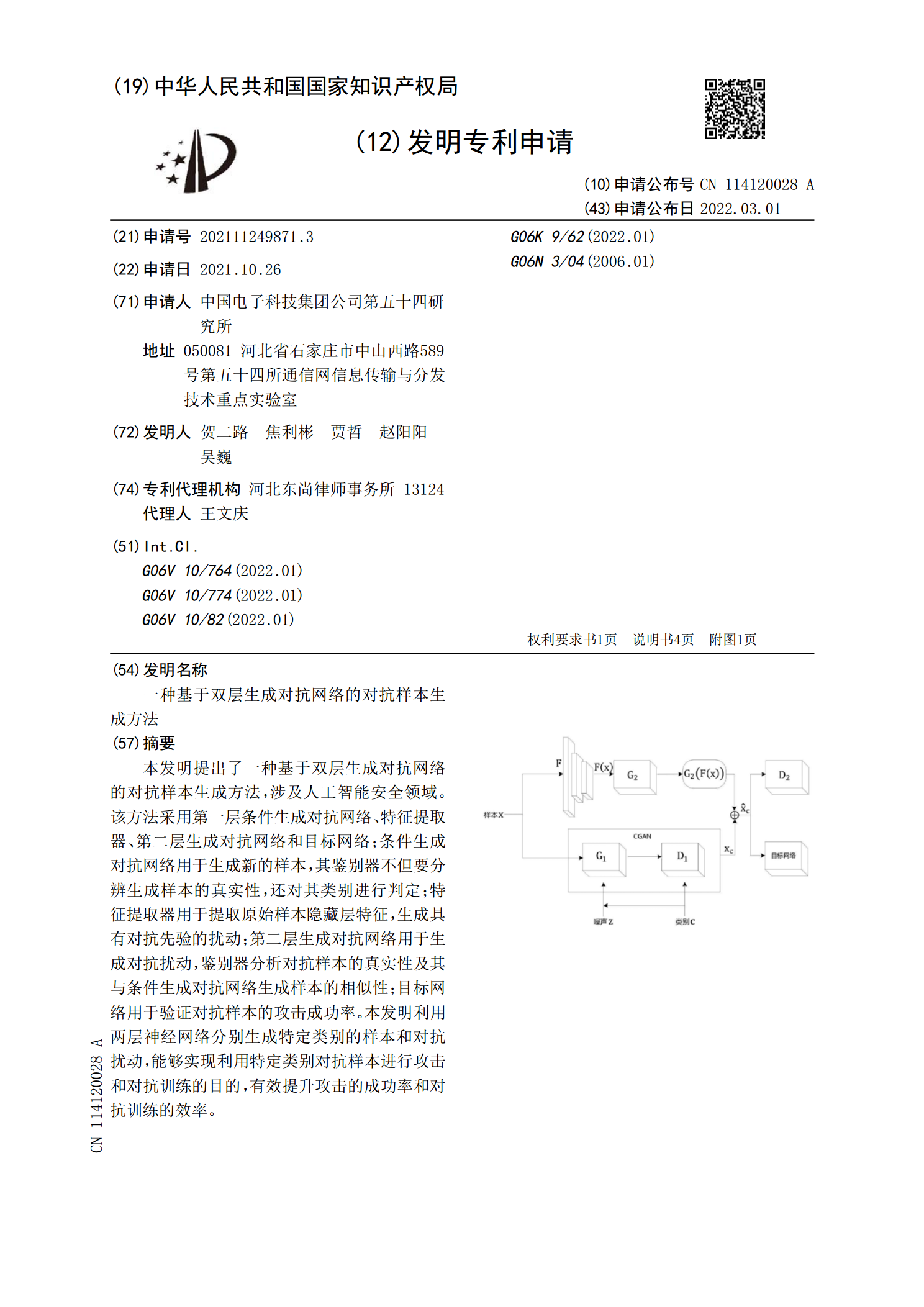

一种基于双层生成对抗网络的对抗样本生成方法.pdf

本发明提出了一种基于双层生成对抗网络的对抗样本生成方法,涉及人工智能安全领域。该方法采用第一层条件生成对抗网络、特征提取器、第二层生成对抗网络和目标网络;条件生成对抗网络用于生成新的样本,其鉴别器不但要分辨生成样本的真实性,还对其类别进行判定;特征提取器用于提取原始样本隐藏层特征,生成具有对抗先验的扰动;第二层生成对抗网络用于生成对抗扰动,鉴别器分析对抗样本的真实性及其与条件生成对抗网络生成样本的相似性;目标网络用于验证对抗样本的攻击成功率。本发明利用两层神经网络分别生成特定类别的样本和对抗扰动,能够实现

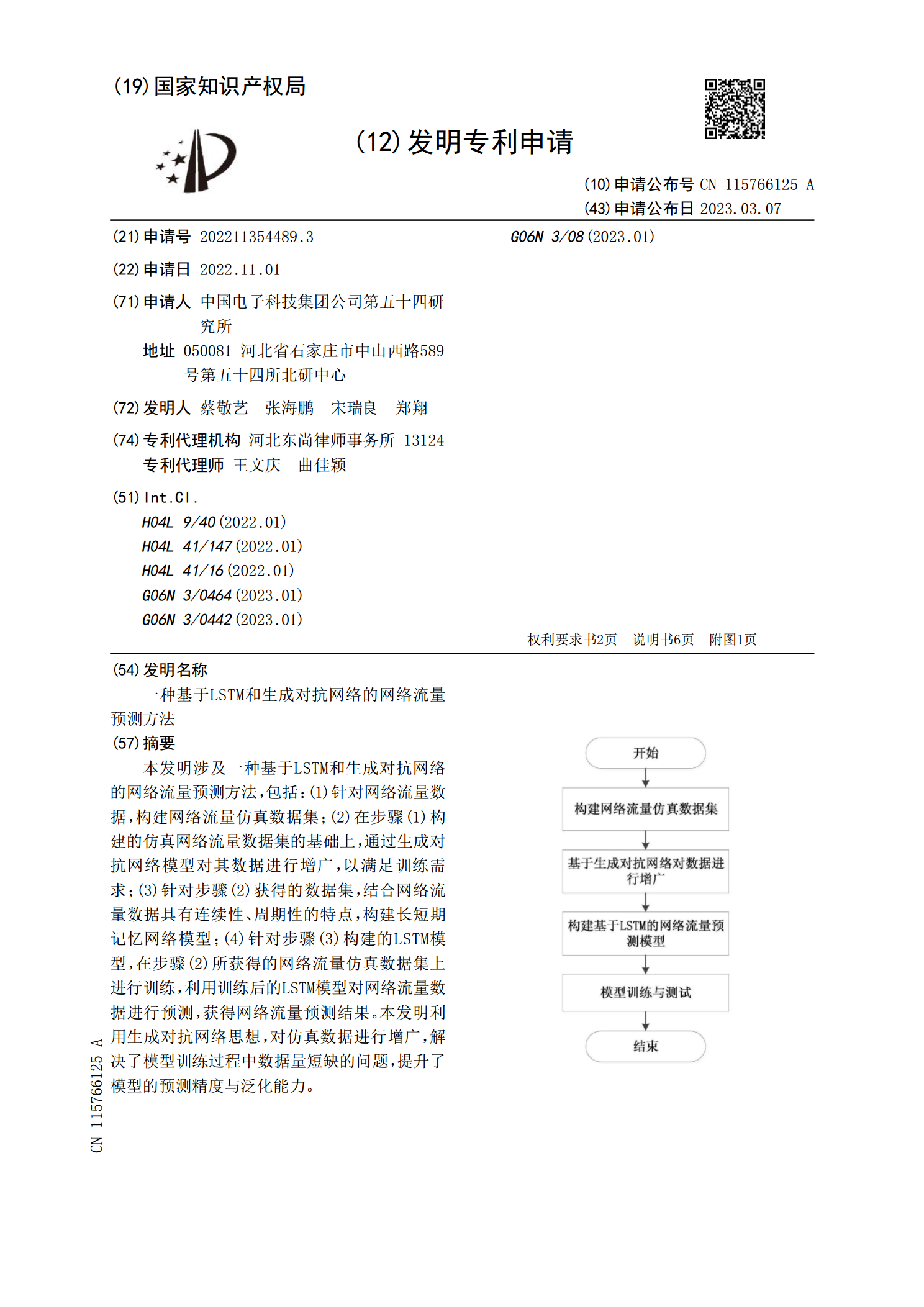

一种基于LSTM和生成对抗网络的网络流量预测方法.pdf

本发明涉及一种基于LSTM和生成对抗网络的网络流量预测方法,包括:(1)针对网络流量数据,构建网络流量仿真数据集;(2)在步骤(1)构建的仿真网络流量数据集的基础上,通过生成对抗网络模型对其数据进行增广,以满足训练需求;(3)针对步骤(2)获得的数据集,结合网络流量数据具有连续性、周期性的特点,构建长短期记忆网络模型;(4)针对步骤(3)构建的LSTM模型,在步骤(2)所获得的网络流量仿真数据集上进行训练,利用训练后的LSTM模型对网络流量数据进行预测,获得网络流量预测结果。本发明利用生成对抗网络思想,对

基于生成对抗网络的半监督网络流量异常检测方法.pdf

本发明提供了一种基于生成对抗网络的半监督网络流量异常检测方法,首先将网络流量特征进行工程化,即对于字符特征使用one‑hot编码,对于数值特征用归一化处理,再将处理后的特征输入聚合模块中形成新特征进入生成对抗网络,最后通过计算生成对抗网络中两个隐藏向量的重构误差判断流量是否异常。本发明的方法能将数据从高维转向低维空间的同时能更加有效地保留流量特征信息,在解决有监督深度学习无法识别未知流量的同时提升异常网络流量检测的精确度。