基于分簇的低能耗数据融合隐私保护协议.pdf

qw****27

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

基于分簇的低能耗数据融合隐私保护协议.pdf

网络出版时间:2012-11-2815:05网络出版地址:http://www.cnki.net/kcms/detail/51.1196.TP.20121128.1505.035.html基于分簇的低能耗数据融合隐私保护协议*冯艳芬a,刘宴兵b(a.重庆邮电大学通信与信息工程学院,重庆400065;b.重庆邮电大学计算机科学与技术学院,重庆400065)摘要:物联网的安全问题是关系物联网产业能否可持续发展的核心技术之一。作为物联网重要组成部分的无线传感器网络,隐私保护已经成为其亟待解决的问题。提出了一种基

基于信源编码的数据融合隐私保护技术.docx

基于信源编码的数据融合隐私保护技术胡涛李峤周宇【摘要】针对数据融合过程的隐私保护应用需求,基于信源编码理论将数据模值编码与数据融合的过程相结合,设计了一种具有隐私保护能力的融合方法。该方法根据信源编码思想,从数据编码的角度实现深层次数据融合。理论分析和实验结果表明,该算法能够在较低开销的前提下实现数据融合隐私保护。【关键词】无线传感器网络;数据融合;隐私保护;信源编码0引言无线传感器网络中数据融合过程的隐私保护技术按照其实现数据隐藏的原理,主要可以分为两大类:即通过数据形式变换实现隐私保护和和通过加密技术

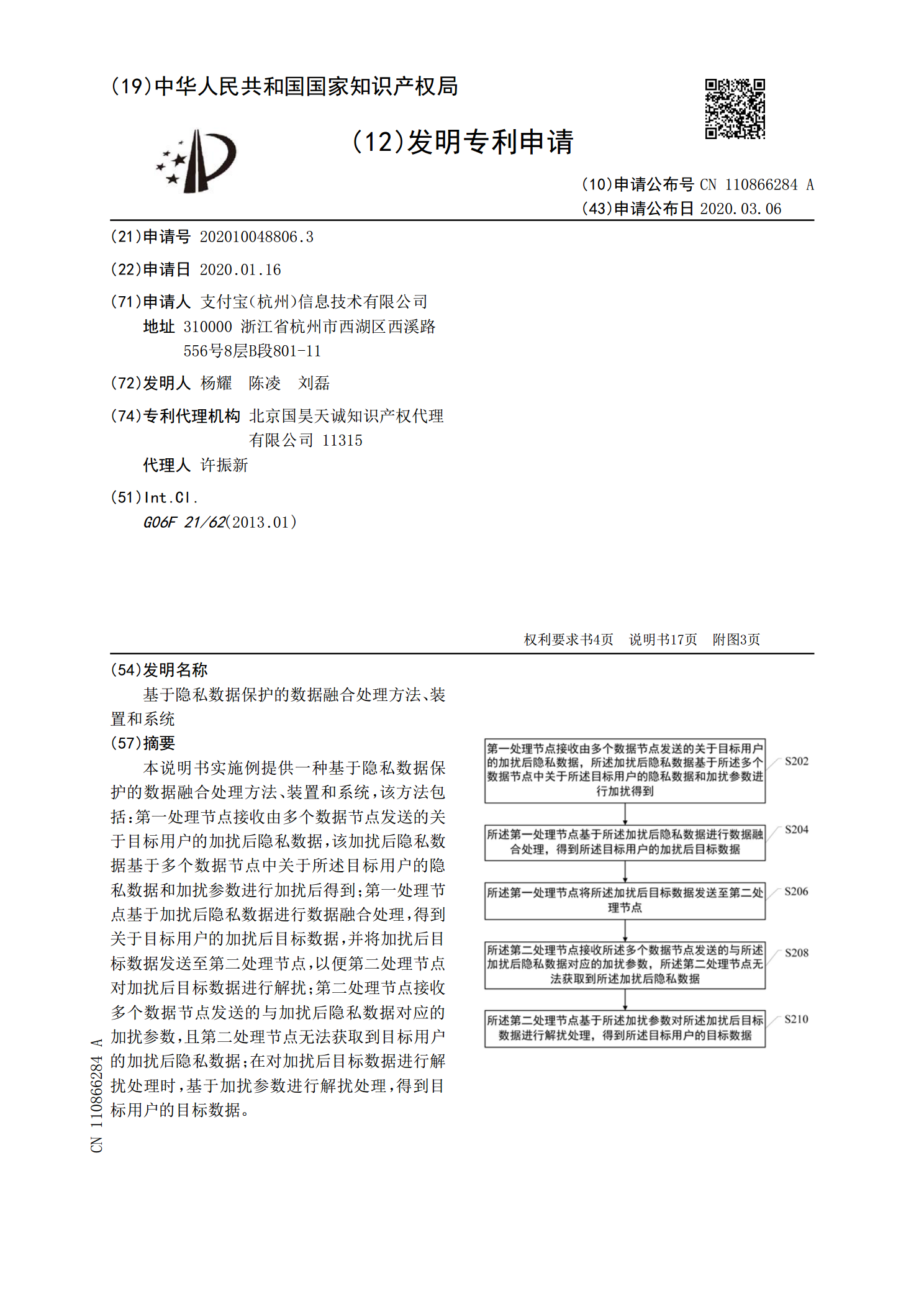

基于隐私数据保护的数据融合处理方法、装置和系统.pdf

本说明书实施例提供一种基于隐私数据保护的数据融合处理方法、装置和系统,该方法包括:第一处理节点接收由多个数据节点发送的关于目标用户的加扰后隐私数据,该加扰后隐私数据基于多个数据节点中关于所述目标用户的隐私数据和加扰参数进行加扰后得到;第一处理节点基于加扰后隐私数据进行数据融合处理,得到关于目标用户的加扰后目标数据,并将加扰后目标数据发送至第二处理节点,以便第二处理节点对加扰后目标数据进行解扰;第二处理节点接收多个数据节点发送的与加扰后隐私数据对应的加扰参数,且第二处理节点无法获取到目标用户的加扰后隐私数据

基于簇的面向数据融合的多跳路由协议研究的开题报告.docx

基于簇的面向数据融合的多跳路由协议研究的开题报告一、选题背景与研究意义随着无线传感器网络(WSN)的快速发展和广泛应用,数据融合技术在该领域中得到了广泛应用。为了确保在WSN中实时获得高质量的数据,多跳路由协议是其中一个核心技术之一。然而传感器节点的能耗、通信带宽等限制导致多跳路由存在诸多挑战,如数据包丢失、拥塞、重传等问题。因此,本文旨在提出一种基于簇的面向数据融合的多跳路由协议,以提高数据的可靠性和节约能源开销。二、研究内容本文将从以下几个方面进行研究:1.分析现有多跳路由方案的缺陷,确定研究目标和需

基于物联网技术的数据融合隐私保护研究的开题报告.docx

基于物联网技术的数据融合隐私保护研究的开题报告一、研究背景与意义随着物联网技术的不断发展,越来越多的智能设备被广泛应用于各行各业,大量数据被不断产生并需要进行处理和分析。数据融合作为一种重要的数据处理方式,在将不同数据源的信息融合在一起的同时,还可以提高数据的准确性和完整性,为后续的数据分析和决策提供有力的支撑。然而,在数据融合的过程中,隐私泄露风险也随之增加,如何在保证数据融合效果的同时保护数据隐私,成为一个亟待解决的问题。本研究旨在通过研究基于物联网技术的数据融合隐私保护方法,探索一种有效的数据融合隐